🛡️ Dans un monde hyperconnecté où les menaces numériques se multiplient à un rythme effréné, le pare-feu proxy s’impose comme un véritable bouclier numérique, une barrière essentielle protégeant nos interactions en ligne. Cette technologie, parfois méconnue du grand public, représente un pivot stratégique de la sécurité numérique moderne, en filtrant le trafic applicatif à un niveau de profondeur rarement atteint par les pare-feux traditionnels. Utilisé majoritairement dans les environnements d’entreprise, le pare-feu proxy agit comme un intermédiaire entre l’utilisateur et le web, offrant à la fois un contrôle avancé et une défense renforcée contre les cyberattaques. Entre masquage d’adresses IP, inspection minutieuse des paquets de données et contrôle d’accès aux ressources, cet outil place la défense digitale au cœur des préoccupations de la cybersécurité. Pour tous les passionnés du numérique et professionnels du secteur, comprendre le fonctionnement et les avantages du pare-feu proxy est désormais indispensable pour maîtriser son murvirtuel et garantir une websérénité durable.

Table des matières

- 1 Comprendre le fonctionnement du pare-feu proxy : le gardien du flux applicatif

- 2 Les avantages techniques fondamentaux du pare-feu proxy face aux menaces modernes

- 3 Cas pratiques : comment un pare-feu proxy protège votre réseau au quotidien

- 4 Limites et inconvénients du pare-feu proxy dans une stratégie de cybersécurité

- 5 Les différents types de pare-feux proxy : choisir la solution adaptée à son réseau

- 6 L’intégration du pare-feu proxy dans une architecture de sécurité globale

- 7 La coexistence entre VPN et pare-feu proxy : clarifications essentielles

- 8 Les enjeux d’avenir et innovations dans les pare-feux proxy

- 9 Conseils pratiques pour la mise en place d’un pare-feu proxy efficace

Comprendre le fonctionnement du pare-feu proxy : le gardien du flux applicatif

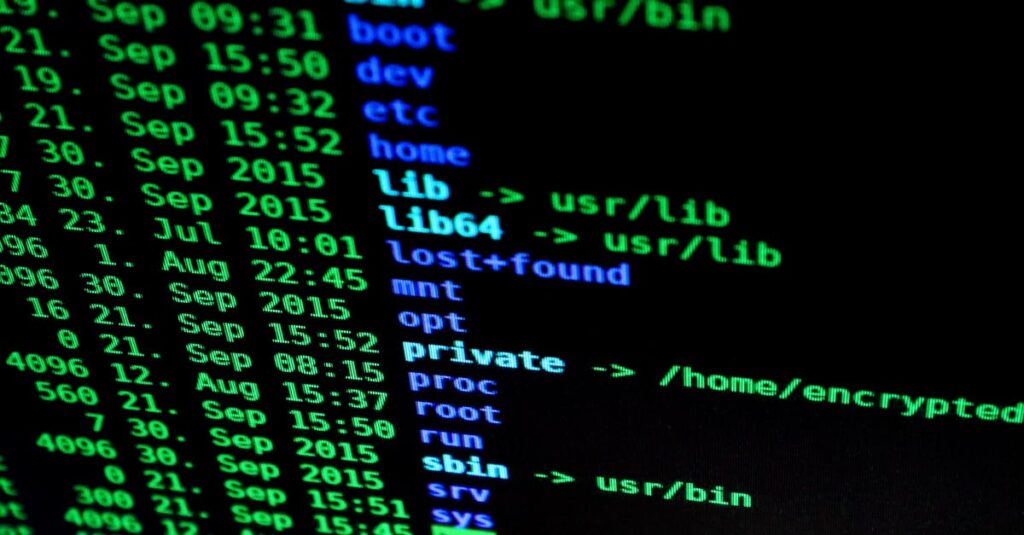

Le pare-feu proxy, autrefois appelé pare-feu applicatif ou passerelle, est reconnu comme la solution la plus robuste et sécurisée pour protéger les ressources réseau. Son cœur de métier ? Filtrer le trafic au niveau de la couche application (couche 7 du modèle OSI) afin d’établir un contrôle précis sur chaque demande qui circule entre les réseaux internes et externes. Parmi les méthodes clés utilisées, l’inspection approfondie des paquets (DPI) se distingue. Contrairement à un pare-feu traditionnel qui analyse surtout les adresses IP, ports et protocoles, le pare-feu proxy déchiffre et examine le contenu même des messages pour identifier les anomalies et contenir les failles potentielles.

Un élément fondamental qui illustre son fonctionnement réside dans le processus de connexion. En pratique, lorsqu’un utilisateur tente d’accéder à un site via un protocole tel que HTTP ou FTP, le pare-feu proxy ne permet pas une communication directe avec le serveur cible. Il intercepte d’abord la requête, puis établit lui-même une nouvelle connexion en son nom. Cette séparation garantit que l’adresse IP interne de l’utilisateur demeure masquée, empêchant toute interaction directe susceptible d’être exploitée par des acteurs malveillants. Ce système est à la base du concept FireProxy, synonyme de sécurité accrue et de contrôle affiné des échanges.

Pour bien saisir les implications concrètes, voici le schéma simplifié de cette connexion en deux étapes :

- L’ordinateur de l’utilisateur envoie une demande initiale au pare-feu proxy.

- Le pare-feu proxy évalue la demande, filtre le contenu selon les règles prédéfinies, puis transmet la requête au serveur externe.

Chaque réponse du serveur est ensuite soigneusement analysée avant d’être transmise à l’utilisateur. Cette double inspection assure un bouclier performant contre les attaques telles que les injections SQL, les scripts malveillants ou les tentatives d’exfiltration de données, souvent invisibles pour un pare-feu traditionnel.

| Aspect 🔐 | Fonctionnement | Impact sur la Sécurité |

|---|---|---|

| Filtrage couche 7 | Inspection approfondie des données applicatives | Détecte et bloque les attaques ciblant le contenu |

| Masquage IP | Adresse IP cache l’identité interne | Empêche la liaison directe, réduit les risques d’intrusion |

| Connexion proxy | Double connexion client-proxy et proxy-serveur | Contrôle précis des flux, bloquant trafics non conformes |

L’efficacité du pare-feu proxy repose aussi sur son adaptation aux différentes applications. HTTP, FTP, DNS, SMTP ou encore ICMP, chaque protocole réseau est traité selon son propre langage, améliorant ainsi la granularité des contrôles. En cliquant ici, vous pouvez approfondir les spécificités du proxy HTTP pour maîtriser l’un des protocoles les plus utilisés sur le web.

Les avantages techniques fondamentaux du pare-feu proxy face aux menaces modernes

Le pare-feu proxy s’impose comme une pièce maîtresse dans les infrastructures de cybersécurité dites « défense digitale ». Cette technologie fait écho aux besoins actuels d’une protection fine et intelligente des échanges numériques. Parmi ses atouts incontournables :

- Point d’accès unique : Simplifie la gestion et centralise la surveillance des flux entrants et sortants.

- Inspection approfondie : Analyse en détail les paquets au-delà de la simple couche réseau pour détecter les anomalies.

- Contrôle d’accès affiné : Autorise ou interdit les connexions selon des politiques personnalisées en fonction des utilisateurs et applications.

- Masquage des adresses IP : Protège l’identité réelle des appareils internes, renforçant ainsi la confidentialité.

- Mise en cache intelligente : Améliore la performance du réseau en évitant les requêtes répétitives vers des ressources externes.

Cette panoplie de fonctionnalités assure une cybersécurité renforcée, surtout dans un contexte d’attaques de plus en plus sophistiquées, comme les ransomwares ou les campagnes de phishing ciblées, qui évoluent chaque jour. Pour approfondir les enjeux liés à la gestion des malwares modernes, l’article sur la nature des malwares s’impose comme une ressource de référence.

Voici un tableau comparatif soulignant les différences fondamentales entre un pare-feu traditionnel et un pare-feu proxy dans le contexte 2025 :

| Caractéristique 💡 | Pare-feu Traditionnel | Pare-feu Proxy (MurVirtuel) |

|---|---|---|

| Inspection | Basée sur IP, ports et protocoles | Inspection layer 7, contenu des paquets |

| Protection | Limitée aux signatures IPS ou antivirus | Filtrage actif et détection en profondeur |

| Masquage IP | Non | Oui, anonymisation des adresses |

| Performance | Rapide mais moins détaillé | Plus lent, mais plus sécurisé avec FireProxy |

| Support Protocoles | Généraliste | Spécifique à chaque protocole applicatif |

Il est important de noter que si la sécurité est renforcée, cette complexité peut impacter la vitesse réseau, d’où la nécessité de solutions puissantes. Les produits comme Fortinet FortiGate, basés sur des architectures ASIC et équipés d’intelligence artificielle, incarnent cette nouvelle génération de pare-feux, combinant performance et protection. Découvrez notre analyse détaillée sur leur fonctionnement et importance.

Cas pratiques : comment un pare-feu proxy protège votre réseau au quotidien

Dans la réalité des infrastructures IT, l’utilisation d’un pare-feu proxy se matérialise notamment via des serveurs bastion. Ces hôtes sont exposés à Internet, jouant le rôle de portes d’entrée filtrantes. Le système agit ainsi en tant que système de défense digitale, bloquant toute tentative d’intrusion ou d’accès non autorisé.

Par exemple, lors d’une visite sur un site web externe, toutes les requêtes HTTP transitent d’abord par le proxy applicatif qui analyse les paquets, assure la conformité aux politiques internes et détecte des indicateurs d’attaque. Ce travail méticuleux protège efficacement contre les exploitations de vulnérabilités web, comme celles que les hackers pourraient exploiter via des attaques DDoS ou injection SQL (en savoir plus sur les attaques DoS et DDoS).

- Inspection des connexions DNS pour éviter le détournement.

- Filtrage et journalisation des sessions FTP, empêchant les transferts non conformes.

- Contrôle des emails sortants SMTP pour éviter l’envoi de spams malveillants.

- Protection des sous-réseaux grâce à des règles fines et adaptatives.

Pour les entreprises axées cloud, l’intégration des proxys dans un cadre SASE (Secure Access Service Edge) facilite un contrôle uniforme entre les sites fixes et le télétravail, garantissant la sécurité numérique malgré des architectures hybrides complexes. L’alliance d’un proxy performant avec des technologies comme l’authentification Kerberos renforce encore la confiance en ce bouclier web. Pour approfondir cette approche, consultez notre guide sur l’authentification Kerberos.

Limites et inconvénients du pare-feu proxy dans une stratégie de cybersécurité

Bien que les avantages en termes de sécurité soient indéniables, le pare-feu proxy présente certaines contraintes qu’il convient de bien mesurer.

Le premier point est lié à la performance. En analysant chaque paquet à un niveau approfondi et en instaurant une double connexion (client-proxy puis proxy-serveur), le proxy peut engendrer un ralentissement notable du trafic réseau, créant parfois un goulot d’étranglement. Cette latence est une considération critique dans les environnements où la vitesse est primordiale, comme le gaming en ligne ou le streaming haute définition, domaines particulièrement sensibles de la communauté geek.

Ensuite, la portée du filtrage peut être limitée en fonction des protocoles supportés. Certains pare-feux proxy se concentrent sur des protocoles spécifiques, ce qui restreint la flexibilité réseau et peut nécessiter des solutions complémentaires pour assurer une couverture complète. Ce point renforce l’importance de l’intégration intelligente des outils, en envisageant par exemple un système NGFW (Next-Generation Firewall) couplé à un proxy solide, à l’instar des solutions développées par Fortinet.

- Risque de création de points de défaillance uniques.

- Complexité de la configuration et maintenance continue.

- Coût élevé des matériels et logiciels adaptés.

- Impact potentiel sur la latence et l’expérience utilisateur.

Malgré ces contraintes, le proxyguard reste incontournable dans la défense digitale contemporaine car il ouvre la porte à une surveillance avancée et une gestion fine des risques, indispensable face aux menaces de 2025 qui se veulent toujours plus furtives et évolutives.

Les différents types de pare-feux proxy : choisir la solution adaptée à son réseau

Les pare-feux proxy se déclinent en plusieurs types, adaptés à divers besoins selon les architectures réseau :

- Passerelle au niveau des applications : Focalisée sur l’inspection des protocoles spécifiques comme HTTP, FTP ou SMTP, elle assure un filtrage poussé des données applicatives.

- Passerelle au niveau des circuits : Se positionne entre la couche application et la couche réseau, inspecte les sessions TCP pour valider la validité des connexions sans analyser le contenu applicatif.

- Proxy de transfert : Agit principalement comme un relais simple, utilisé dans des configurations moins exigeantes en termes de sécurité.

Voici un tableau comparatif des principales caractéristiques :

| Type de proxy 🔎 | Niveau d’inspection | Usage principal | Avantages | Limites |

|---|---|---|---|---|

| Passerelle applicative | Couche 7, inspection de paquets applicatifs | Contrôle précis et filtrage détaillé des applications | Haute sécurité, détection avancée des menaces | Complexité, impact possible sur la performance |

| Passerelle de circuits | Mixte entre couches 4 et 7 | Validation des connexions TCP | Meilleure performance, contrôle du flux | Inspection limitée du contenu applicatif |

| Proxy de transfert | Couche 4, simple relais | Routage simplifié | Faible latence | Protection limitée, absence d’inspection poussée |

Bien choisir son pare-feu proxy dépendra donc des besoins en sécurité, en performances et en budget, en gardant à l’esprit que des outils comme Naviguardien tendent à proposer des solutions hybrides combinant flexibilité et robustesse. Retrouvez aussi chez Geekorama une série dédiée à la découverte des proxys ouverts pour mieux comprendre les enjeux liés aux proxies sur Internet.

L’intégration du pare-feu proxy dans une architecture de sécurité globale

Le succès d’un dispositif de sécurité repose souvent sur sa capacité à être intégré dans un écosystème cohérent. Le pare-feu proxy s’intègre parfaitement dans les architectures hybrides modernes, notamment au sein des solutions Security Service Edge (SSE) ou Secure Access Service Edge (SASE), qui réunissent réseau et sécurité dans une plateforme unifiée.

Cette convergence offre plusieurs bénéfices pratiques :

- Gestion centralisée des règles et politiques qui s’appliquent aussi bien aux utilisateurs en télétravail qu’aux postes sur site.

- Uniformisation de la sécurité assurant une surveillance continue même sur des réseaux disloqués.

- Réduction des coûts en mutualisant les ressources et en évitant la multiplication des outils.

- Facilité de déploiement et d’évolutivité grâce à la virtualisation des services proxy et firewall.

Dans ce cadre, le rôle du pare-feu proxy dépasse la simple analyse du trafic : il devient un véritable cyberrempart au cœur de la sécurité numérique d’entreprise, capable de s’adapter à la complexité croissante des infrastructures IT en 2025. En complément, une compréhension fine des systèmes de prévention d’intrusion (IPS) est essentielle pour optimiser la détection et la réponse aux attaques, comme nous le dévoile cette ressource complète sur le fonctionnement des IPS.

La coexistence entre VPN et pare-feu proxy : clarifications essentielles

Dans le bataillon des solutions de sécurité numérique, le VPN et le pare-feu proxy occupent souvent des rôles complémentaires mais distincts. Il est essentiel de ne pas confondre leurs mécanismes, bien que certains comportements puissent sembler similaires.

Alors qu’un VPN chiffre l’intégralité du trafic réseau et le route via un serveur distant pour assurer anonymat et sécurité, le pare-feu proxy agit plutôt comme un filtre intelligent, inspectant et contrôlant le contenu des données entre deux points.

- Le VPN sécurise la transmission de bout en bout, idéal pour préserver la confidentialité sur des réseaux publics.

- Le pare-feu proxy ajoute une couche d’analyse en profondeur, essentielle à la prévention des intrusions et à la détection des comportements suspects.

- Les deux peuvent coexister pour garantir une websérénité complète, combinant anonymat et contrôle minutieux.

Cependant, pour bien comprendre les nuances et bénéfices de chacun dans un environnement moderne, il est recommandé de consulter notre dossier détaillé sur les bénéfices d’utiliser un VPN, ainsi que l’article consacré au proxy HTTP.

Les enjeux d’avenir et innovations dans les pare-feux proxy

La menace évoluant en permanence, la technologie des pare-feux proxy doit elle aussi se réinventer. Les recherches actuelles mettent l’accent sur :

- L’intégration d’intelligences artificielles avancées pour une analyse comportementale plus fine et une anticipation des attaques inédites.

- Un passage progressif vers des architectures basées sur le cloud et la virtualisation pour plus de flexibilité et de scalabilité.

- L’adoption de principes Zero Trust, renforçant les contrôles indépendamment de la localisation ou du périphérique.

- Une meilleure prise en charge des protocoles émergents et hybrides, en réponse à la diversification des usages réseau en 2025.

Ces innovations visent à transformer ce bouclier numérique en un système cybernétique intelligent, capable de répondre à la nature dynamique et polymorphe des cybermenaces modernes. L’expertise de Fortinet, via sa gamme FortiGate, incarne cette vision, notamment avec l’intégration de l’Intelligence Artificielle pour anticiper les attaques en temps réel.

Conseils pratiques pour la mise en place d’un pare-feu proxy efficace

Installer et configurer un pare-feu proxy demande rigueur et expertise pour maximiser ses bénéfices sans pénaliser les performances :

- Analyse des besoins réseau : Définir les protocoles critiques et les flux majeurs à surveiller, selon le profil de votre infrastructure.

- Mise en place progressive : Tester la solution en environnement contrôlé avant de déployer en production.

- Configuration des règles : Élaborer des politiques claires adaptées à la sécurité et à la performance.

- Surveillance continue : Utiliser des outils de monitoring pour analyser les logs et détecter d’éventuelles anomalies.

- Formation des équipes : Assurer que les administrateurs maîtrisent l’interface et les subtilités du pare-feu proxy.

- Recours aux solutions hybrides : Combiner si possible pare-feu proxy et NGFW pour un bouclier web complet et robuste.

Bien gérer ces étapes garantit que votre pare-feu proxy s’intégrera harmonieusement dans votre réseau, assurant ainsi une cybersécurité efficace et adaptée aux menaces actuelles. Pour approfondir les stratégies de filtrage et conception de règles, notre article sur le filtrage de contenu constitue une ressource essentielle.

FAQ sur les pare-feux proxy

- Le VPN est-il un pare-feu proxy ? Quelle est la principale différence entre les deux ?

Non, un VPN chiffre toute votre connexion et la fait passer par un serveur distant, garantissant anonymat et confidentialité. Le pare-feu proxy filtre et inspecte en profondeur le trafic, agissant comme intermédiaire mais sans chiffrer nécessairement les données. - Quelle est la fonction principale d’un pare-feu proxy ?

Il agit comme un intermédiaire intelligent, inspecte le trafic au niveau des applications, filtre les menaces et masque les adresses IP internes pour renforcer la sécurité. - Quels composants composent un pare-feu proxy ?

Un serveur proxy, un moteur d’analyse du trafic, un système d’authentification et un mécanisme de journalisation pour tracer toutes les requêtes et événements. - Quels sont les types de pare-feu proxy ?

Passerelle applicative, passerelle de circuits ou proxy de transfert, chacun adaptés selon le niveau d’inspection et la nature du trafic. - En quoi un pare-feu proxy diffère-t-il d’un pare-feu classique ?

Il filtre les paquets au niveau couche application, offrant une inspection plus fine et un contrôle plus rigoureux par rapport au filtrage IP/port des pare-feux traditionnels.