Dans un monde hyperconnecté où les échanges numériques sont au cœur de l’activité professionnelle et personnelle, la sécurité des e-mails est devenue un véritable défi. Les courriels, vecteurs primordiaux de communication, transportent quotidiennement une quantité considérable d’informations sensibles, depuis des données financières jusqu’aux secrets industriels. En 2025, face à l’évolution exponentielle des cybermenaces, il est impératif de renforcer la protection des échanges par e-mail. Les attaques par phishing, les malwares et les techniques d’usurpation d’identité ne cessent de gagner en sophistication, exposant entreprises et particuliers à des risques majeurs. Cette exposition accrue oblige à adopter une posture proactive et technique pour préserver la confidentialité, l’intégrité et la disponibilité des messages électroniques. Cet article explore les mécanismes, les stratégies et les technologies indispensables à la sécurisation des e-mails, tout en s’appuyant sur des solutions reconnues comme Proofpoint, Fortinet ou Mimecast, afin d’outiller efficacement chaque acteur face à cette menace persistante.

Table des matières

- 1 Définition et enjeux techniques de la sécurité des e-mails

- 2 Les principales menaces pesant sur la sécurité des e-mails en 2025

- 3 Les différentes technologies et standards pour protéger vos emails

- 4 Les bonnes pratiques pour renforcer la sécurité des e-mails au quotidien

- 5 Impact de l’intelligence artificielle dans la sécurisation des e-mails

- 6 Les solutions commerciales incontournables pour protéger vos emails

- 7 Perspectives sur la sécurité des e-mails : vers un avenir plus sûr ?

- 8 Les pièges courants et erreurs à éviter dans la sécurisation des e-mails

- 9 Les formations indispensables pour renforcer la vigilance autour des e-mails

- 10 Solutions avancées pour anticiper et gérer les incidents liés aux e-mails

- 11 Questions fréquentes sur la sécurité des e-mails

Définition et enjeux techniques de la sécurité des e-mails

La sécurité des e-mails consiste à protéger les communications électroniques des attaques informatiques, en garantissant la confidentialité, l’intégrité et l’authenticité des messages échangés. Dans le contexte professionnel, la messagerie est une porte d’entrée majeure pour les cybercriminels cherchant à infiltrer les réseaux d’entreprise par des vecteurs comme le phishing, le spam ou l’introduction de malwares. En 2025, cette protection s’avère cruciale, d’autant que les plateformes de messagerie cloud telles que Gmail ou Outlook ont simplifié l’accès, mais élargi la surface d’attaque pour les hackers.

Techniquement, la sécurité des e-mails couvre plusieurs couches :

- Le contrôle d’accès et l’authentification des utilisateurs.

- Le chiffrement des messages lors de leur transit et au repos.

- La détection proactive des contenus malveillants ou suspects.

- La prévention contre l’usurpation d’identité grâce à des protocoles spécifiques.

Les emails transitent entre divers serveurs et réseaux, souvent non sécurisés, ce qui complique leur protection. Même si l’ordinateur de l’utilisateur est bien sécurisé, un serveur compromis peut exposer les messages à des interceptions ou modifications. La nature même du protocole SMTP, utilisé pour l’envoi de courriels, ne garantit pas automatiquement l’authenticité, créant ainsi un vecteur pour le spoofing, ou falsification d’adresse émettrice. C’est pourquoi, outre les pratiques utilisateur, les infrastructures doivent intégrer des mécanismes robustes pour maintenir un environnement de communication sécurisé.

Plusieurs solutions comme Cisco Email Security ou Barracuda Networks fournissent des couches supplémentaires pour filtrer le spam, analyser les pièces jointes en sandboxing, et bloquer les tentatives d’intrusion avant qu’elles n’atteignent les destinataires. Ces outils incorporent souvent des fonctions d’analyse comportementale et de réputation des expéditeurs, afin d’anticiper les attaques.

| Aspect | Objectif | Exemples de solutions |

|---|---|---|

| Authentification | Contrôler l’accès et l’identité des utilisateurs | SPF, DKIM, DMARC, 2FA |

| Chiffrement | Garantir la confidentialité pendant le transit et le stockage | TLS, S/MIME, PGP |

| Filtrage | Détecter et bloquer contenus malveillants | Proofpoint, Trend Micro, Mimecast |

| Surveillance | Analyse en temps réel des anomalies et comportements suspects | Fortinet, Vade Secure |

Les principales menaces pesant sur la sécurité des e-mails en 2025

Les emails constituent une cible constante pour les cybercriminels, qui exploitent leur omniprésence et la confiance que leur accordent les utilisateurs. Le rapport 2024 sur les risques de sécurité souligne que 94 % des organisations ont été victimes d’attaques de phishing, ce qui illustre la gravité et l’ampleur des menaces actuelles. Voici un panorama des techniques les plus utilisées :

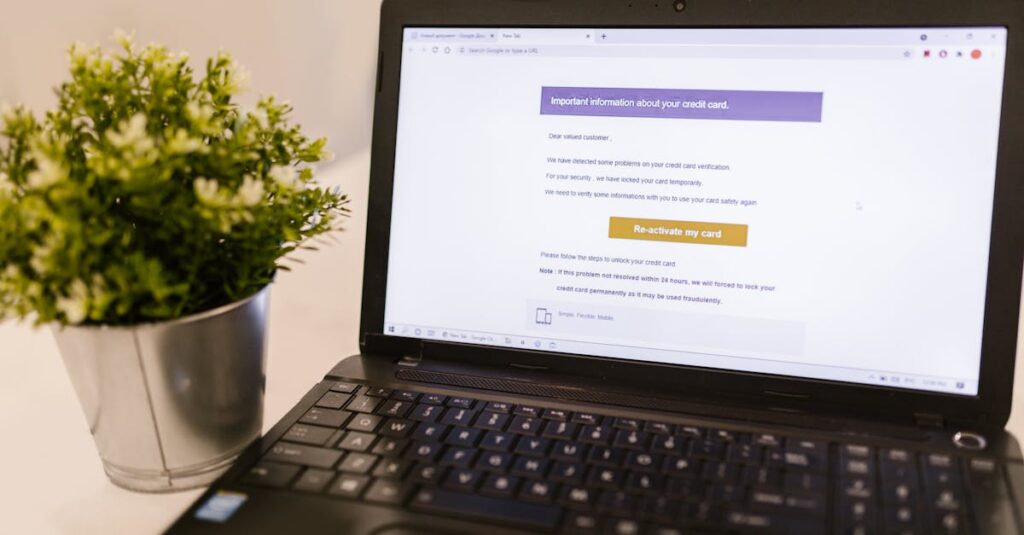

- 🛡️ Phishing : Technique d’ingénierie sociale qui vise à tromper l’utilisateur en utilisant des e-mails frauduleux, souvent déguisés en communications légitimes, pour récupérer des données sensibles (identifiants, informations bancaires). Le spear phishing cible spécifiquement des personnes précises, tandis que le whaling vise les cadres supérieurs.

- 🎭 Spoofing (usurpation d’identité) : Les attaquants modifient les métadonnées pour que le courriel semble provenir d’une source fiable, rendant difficile la détection sans outils spécifiques. Cette méthode est au cœur des attaques BEC (Business Email Compromise) qui causent des pertes financières importantes aux entreprises.

- 💣 Pièces jointes malveillantes : Les fichiers attachés peuvent contenir des exécutables (.exe), des scripts (.js, .vbs), ou encore des macros intégrées à des documents Office (.docx, .xlsx) capables de déployer des ransomwares ou autres malware une fois ouverts.

- 🔗 Liens malveillants : Les e-mails véhiculent aussi des URL visant à diriger la victime vers des sites de phishing ou à déclencher le téléchargement automatique de logiciels malveillants.

Les techniques actuelles sont renforcées par l’utilisation croissante d’intelligence artificielle et de machine learning par les cybercriminels, adaptant en temps réel leurs attaques pour contourner les défenses classiques. La complexité des menaces exige donc des systèmes de sécurité des e-mails capables d’analyse comportementale approfondie et une réaction instantanée aux anomalies.

Pour approfondir les protocoles de sécurité liés aux attaques ciblant l’identité, consultez cet article sur le framework MITRE ATT&CK.

| Type d’attaque 📌 | Description | Conséquence |

|---|---|---|

| Phishing 🎣 | Appâtage par messages manipulés | Vol de données, compromission complète |

| Spoofing 🎭 | Usurpation d’identité de l’expéditeur | Perte de confiance, fraude financière |

| Pièces jointes malveillantes 💣 | Injection de malwares via fichiers | Infections, rançons, pertes de données |

| Liens malicieux 🔗 | Redirection vers sites frauduleux | Phishing supplémentaire, infections |

Exemple d’attaque par phishing dans une entreprise

En 2024, une société fictive, AlphaTech, a subi une attaque sophistiquée de spear phishing ciblant son département financier. L’attaquant s’est fait passer pour le CEO via un courriel falsifié, demandant un virement urgent vers un compte bancaire frauduleux. Grâce à une plateforme de sécurité renforcée comme Proofpoint capable de bloquer de telles tentatives avec détection avancée, cette tentative a été déjouée, évitant une perte de plusieurs centaines de milliers d’euros.

Les différentes technologies et standards pour protéger vos emails

La défense efficace contre les menaces par e-mail repose sur une combinaison saine de standards ouverts et de solutions propriétaires. Ces standards assurent la vérification de la provenance des messages et le chiffrement nécessaire pour préserver la vie privée.

Voici les principales technologies employées:

- 🔑 SPF (Sender Policy Framework) : Ce protocole valide que le serveur d’envoi est autorisé à expédier des mails pour un domaine donné, limitant les risques de spoofing.

- ✉️ DKIM (DomainKeys Identified Mail) : Permet d’apposer une signature numérique sur les messages pour garantir qu’ils n’ont pas été altérés en cours de route.

- 🔒 DMARC (Domain-based Message Authentication, Reporting & Conformance) : Combine SPF et DKIM pour définir comment traiter les échecs d’authentification et génère des rapports sur les tentatives de fraude.

- 🛡️ Chiffrement TLS : Assure que les e-mails sont cryptés pendant leur transit entre serveurs, réduisant le risque d’interception.

- 🔐 S/MIME et PGP : Protocoles de chiffrement de bout en bout permettant de sécuriser le contenu des emails même en stockage.

Nombre d’acteurs majeurs tels que Symantec Email Security, Zix ou Mailinblack intègrent ces technologies dans leurs solutions pour offrir une protection complète qui s’adapte aux besoins spécifiques des entreprises, des PME jusqu’aux grandes multinationales.

Le tableau ci-dessous synthétise l’application des standards de sécurité :

| Standard 📜 | Fonction principale | Adopté par |

|---|---|---|

| SPF | Validation de l’expéditeur | Proofpoint, Vade Secure, Fortinet |

| DKIM | Protection de l’intégrité des emails | Trend Micro, Barracuda Networks, Cisco Email Security |

| DMARC | Consolidation des politiques anti-usurpation | Mimecast, Mailinblack |

| TLS | Chiffrement du transit | Symantec Email Security, Zix |

| S/MIME & PGP | Chiffrement de bout en bout | Fortinet, Proofpoint |

Les bonnes pratiques pour renforcer la sécurité des e-mails au quotidien

Afin d’assurer une protection optimale, il est fondamental de combiner technologies et comportements utilisateurs sécurisés. Voici les recommandations primordiales à adopter :

- 🔐 Activation de l’authentification multifactorielle (2FA) : Un moyen efficace d’ajouter une couche supplémentaire afin de limiter les accès non autorisés même en cas de compromission du mot de passe.

- 🔄 Maintenance et correctifs réguliers : Tenir à jour les logiciels et serveurs de messagerie pour préserver les systèmes contre les vulnérabilités récemment découvertes.

- 📚 Formation et sensibilisation des équipes : Informer et entraîner les employés à identifier les tentatives de phishing, reconnaître les URLs suspectes et gérer les pièces jointes avec prudence.

- 📋 Mise en place d’un plan d’intervention : Formaliser un protocole clair en cas d’incident, incluant la détection, la notification et la neutralisation rapide des menaces.

- 🛑 Utilisation de filtres antispam avancés : Solutions comme Barracuda Networks ou Vade Secure permettent d’isoler rapidement les messages malveillants pour réduire les risques de propagation.

Par ailleurs, la gestion rigoureuse des mots de passe et la limitation des droits d’accès selon le principe du moindre privilège réduisent considérablement la surface d’attaque. Ces principes s’inscrivent dans une stratégie globale qui peut également intégrer la microsegmentation du réseau pour limiter les mouvements latéraux en cas d’intrusion, un concept détaillé dans cet article sur les déplacements latéraux en cybersécurité.

Liste des actions quotidiennes pour une bonne hygiène des emails

- ✉️ Vérifier l’authenticité des expéditeurs avant d’ouvrir un mail

- 📎 Ne jamais ouvrir les pièces jointes ou liens suspects

- 🔄 Mettre à jour régulièrement les clients de messagerie

- 🔑 Utiliser un gestionnaire de mots de passe robuste

- ⛔ Signaler immédiatement toute activité suspecte aux équipes de sécurité IT

Impact de l’intelligence artificielle dans la sécurisation des e-mails

L’intelligence artificielle (IA) a révolutionné la manière dont les systèmes de sécurité analysent et contrent les menaces. En 2025, les solutions incorporant de l’IA deviennent incontournables face aux attaques de plus en plus ciblées et évolutives.

Les algorithmes d’IA peuvent analyser des millions d’e-mails en temps réel, détectant non seulement les signatures de malwares connus, mais aussi des comportements anomaux indicatifs de tentatives d’intrusion. Cette détection prédictive permet de bloquer les menaces avant qu’elles ne s’exécutent ou ne compromettent les données.

De plus, l’IA facilite l’automatisation des réponses aux incidents, réduisant considérablement les délais d’intervention. Techniquement, elle analyse les métadonnées des envois, le contenu des messages, et même la tonalité pour identifier les tentatives de phishing plus subtiles.

Proofpoint et Trend Micro, notamment, ont développé des solutions intégrant l’IA pour améliorer la précision des filtres anti-spam et phishing. À mesure que les capacités d’apprentissage automatique s’améliorent, on peut s’attendre à une mise en place de systèmes toujours plus autonomes dans la gestion proactive de la sécurité des emails.

Pour mieux comprendre les enjeux de l’IA en sécurité, cet article sur l’impact de l’intelligence artificielle sur la cybersécurité offre un regard technique approfondi.

Les solutions commerciales incontournables pour protéger vos emails

Face à l’augmentation des cyberattaques, les entreprises peuvent s’appuyer sur des solutions dédiées pour sécuriser leurs échanges mail. Plusieurs acteurs se distinguent par leur expertise et la diversité de leurs offres :

- 🔵 Proofpoint : Leader reconnu pour son filtrage avancé, sa détection d’attaques ciblées et ses capacités d’analyse comportementale.

- 🛡️ Trend Micro : Solution complète combinant antivirus, détection de menaces et protection contre le phishing.

- 🟠 Barracuda Networks : Spécialisé dans la protection des emails et la sauvegarde des données.

- 🌀 Fortinet : Offre un pare-feu intégré à la sécurité email avec capacités d’IA pour une détection renforcée.

- 🔐 Cisco Email Security : Plateforme robuste avec gestion centralisée, idéale pour les grandes infrastructures.

- 🎯 Vade Secure : Bien adapté aux PME, focalisé sur le filtrage en temps réel et la neutralisation rapide des menaces.

- 🔒 Mailinblack : Outil français axé sur la simplicité d’utilisation et la protection contre le spam.

- 🛡️ Mimecast : Protection cloud avec archivage sécurisé et continuité de service en cas de panne.

- 🛡️ Symantec Email Security : S’appuie sur des bases de données étendues de menaces pour offrir une protection en profondeur.

- 🔰 Zix : Expert du chiffrement et de la conformité réglementaire pour les secteurs sensibles.

Le choix d’une solution dépendra de la taille de l’organisation, du secteur d’activité, mais aussi du niveau de sécurité requis. Pour une PME, Vade Secure ou Mailinblack peuvent suffire, tandis que des multinationales préféreront Cisco Email Security ou Fortinet pour leur capacité à gérer de gros volumes et des politiques complexes.

Tableau comparatif de solutions clés

| Solution 🛠️ | Type d’offre | Fonctionnalités principales | Public cible |

|---|---|---|---|

| Proofpoint | Cloud & On-premise | Filtres anti-phishing, analyse comportementale, archivage | Grandes entreprises |

| Trend Micro | Cloud & On-premise | Antivirus, détection zero-day, protection web | Entreprises variées |

| Mailinblack | Cloud | Anti-spam, simplification UX, filtrage en temps réel | PME |

| Cisco Email Security | On-premise & Cloud | Gestion centralisée, filtrage avancé, intégration SIEM | Grandes infrastructures |

| Vade Secure | Cloud | Neutralisation temps réel, alertes phishing | PME et entreprises |

Perspectives sur la sécurité des e-mails : vers un avenir plus sûr ?

Alors que l’évolution des cybermenaces s’accélère, les technologies de protection des emails doivent s’adapter avec agilité. Les approches Zero Trust, intégrant une authentification stricte et un contrôle d’accès granulaire, se généralisent pour limiter les risques. En parallèle, la convergence entre sécurité des endpoints et des emails facilite une vision plus holistique de la cybersécurité, réduisant les angles morts.

L’adoption accrue des techniques telles que l’authentification biométrique ou encore la microsegmentation, combinée à la standardisation de protocoles comme DMARC, va renforcer la résilience des environnements e-mail. L’intégration d’outils de SOAR (Security Orchestration, Automation and Response) automatise désormais de nombreuses routines de détection et réponse aux attaques.

Il est crucial, en complément, de maintenir une vigilance constante en formant les utilisateurs, véritables maillons faibles, à reconnaitre les risques. Découvrez des stratégies avancées en matière de sécurité opérationnelle dans cet article dédié sur l’importance de la sécurité opérationnelle.

Enfin, l’innovation dans le domaine de la cybersécurité par l’intelligence artificielle et l’analyse prédictive laisse entrevoir une réponse plus rapide et plus efficace face aux menaces émergentes. La transformation digitale ne se limite pas à l’innovation technologique, mais se doit d’intégrer une sécurité robuste, notamment via la sécurisation des échanges mails.

Les pièges courants et erreurs à éviter dans la sécurisation des e-mails

Malgré une prise de conscience accrue, certaines erreurs fréquentes mettent en danger la sécurité des e-mails :

- ⚠️ Sous-estimer l’importance des mises à jour : Négliger les patchs système ou applicatifs ouvre la porte aux exploitations de vulnérabilités.

- 🔑 Recyclage des mots de passe : Utiliser le même mot de passe pour plusieurs comptes facilite le piratage étendu à plusieurs services.

- 🚫 Absence de formation : Les employés mal formés restent la cible privilégiée des attaques d’ingénierie sociale.

- 📬 Ne pas utiliser les protocoles SPF, DKIM, DMARC : Ignorer ces standards clés permet aux usurpateurs de tromper les destinataires.

- 🔓 Faiblesse dans la politique de gestion des accès : Trop de permissions ou un mauvais contrôle d’accès augmentent la surface d’attaque.

Ces erreurs peuvent sembler évidentes, mais elles continuent à causer des failles sérieuses. Adopter une démarche structurée et intégrée autour des recommandations de Cisco Email Security ou Fortinet augmente drastiquement le niveau de protection.

Liste de vérification pour éviter les erreurs fréquentes

- ✅ Appliquer systématiquement les mises à jour de sécurité

- ✅ Configurer correctement SPF, DKIM et DMARC

- ✅ Former régulièrement le personnel aux cybermenaces

- ✅ Mettre en place une politique stricte de gestion des mots de passe

- ✅ Restreindre les droits d’accès en fonction des besoins réels

Les formations indispensables pour renforcer la vigilance autour des e-mails

La technologie seule ne suffit pas à garantir la sécurité. En 2025, les entreprises investissent davantage dans la formation continue des utilisateurs, sachant que 9 attaques d’entreprises sur 10 commencent par un vecteur humain.

Les programmes de sensibilisation s’articulent autour de plusieurs axes :

- 🧠 Reconnaissance des emails frauduleux : Apprendre à détecter les signes caractéristiques du phishing ou spoofing.

- 🛠️ Utilisation sécurisée des pièces jointes : Comprendre les risques liés aux différents types de fichiers.

- 🔍 Signalement des incidents : Installer un réflexe d’alerte rapide vers les équipes IT.

- 📈 Mises à jour régulières de la formation : Actualiser les connaissances au fil des nouvelles techniques cybercriminelles.

Les entreprises intègrent peu à peu ces formations dans un programme global de gestion des risques, souvent en complément des audits techniques. Pour en savoir plus sur les formations et bonnes pratiques en sécurité, consultez cet article sur la sécurité sur internet et meilleures pratiques.

Solutions avancées pour anticiper et gérer les incidents liés aux e-mails

La gestion en temps réel des incidents causés par des emails malveillants est une dimension critique de la sécurité. La rapidité d’identification et la réponse sont nécessaires pour limiter les dégâts.

Le déploiement de Security Operations Centers (SOC) dotés de capacités XDR (Extended Detection and Response) tend à devenir la norme, assurant l’intégration et la corrélation des données issues des emails, des endpoints et du réseau. Cela permet de repérer des campagnes de phishing ou des compromissions avant qu’elles ne se propagent.

Par ailleurs, des outils spécialisés de sandboxing analysent les pièces jointes en environnement sécurisé avant de les délivrer en boîte aux utilisateurs. Ces solutions sont proposées notamment par Barracuda Networks ou Mimecast dans leurs offres de sécurité avancée.

L’automatisation via des solutions SOAR facilite la mise en œuvre d’actions correctives rapides, souvent sous forme de blocage automatique des adresses IP ou des comptes suspects.

Les processus doivent aussi inclure la communication transparente avec les équipes internes et externes pour une gestion efficace de la crise, ainsi que le suivi post-incident pour améliorer les mécanismes existants.

Pour une compréhension approfondie des opérations de sécurité, ce guide sur les centres d’opérations de sécurité SOC constitue une ressource précieuse.

Questions fréquentes sur la sécurité des e-mails

Qu’est-ce que la sécurité des e-mails ?

La sécurité des e-mails englobe l’ensemble des techniques et méthodes visant à protéger les comptes et messages contre les accès non autorisés, ainsi qu’à garantir confidentialité et intégrité des contenus échangés.

Quels sont les risques majeurs liés aux e-mails ?

Les principaux risques comprennent le phishing, le spoofing (usurpation d’identité), l’envoi de malwares via pièces jointes, et la perte de données sensibles.

Comment s’assurer de la provenance d’un e-mail ?

La mise en œuvre de protocoles comme SPF, DKIM et DMARC permet de valider l’authenticité des expéditeurs et réduit considérablement la réception de courriels falsifiés.

Quels sont les avantages de l’authentification multifactorielle ?

Elle ajoute une couche supplémentaire de sécurité en requérant plusieurs formes de vérification avant d’accéder à un compte, limitant ainsi les accès non autorisés même si le mot de passe est compromis.

Comment l’intelligence artificielle aide-t-elle à sécuriser les e-mails ?

L’IA analyse les comportements inhabituels et détecte en temps réel les tentatives d’attaques avancées comme le phishing, en automatisant la réponse pour neutraliser rapidement les menaces.