À l’ère où la transformation digitale bouleverse les entreprises et où les attaques informatiques gagnent en sophistication, les centres d’opérations de sécurité (SOC) apparaissent comme la ligne de front incontournable pour protéger les infrastructures critiques. Ces hubs technologiques, tels ceux développés par des acteurs majeurs comme Airbus CyberSecurity, Orange Cyberdefense ou encore Thales, constituent une réponse stratégique pour détecter, analyser et neutraliser les cybermenaces en temps réel. Dans un monde où la surface d’attaque ne cesse de s’étendre avec l’essor des IoT et du cloud, comprendre le fonctionnement et la valeur ajoutée des SOC est indispensable pour anticiper les risques et renforcer la résilience des organisations face aux attaques toujours plus ciblées. Explorons en détail les fonctions, technologies et défis des SOC, véritables gardiens du cyberespace en 2025.

Table des matières

- 1 Les fondations des centres d’opérations de sécurité : fonctions clés et portée étendue

- 2 Préparation et maintenance préventive : anticiper pour minimiser l’impact des cyberattaques

- 3 Surveillance proactive et gestion des alertes : la colonne vertébrale opérationnelle d’un SOC performant

- 4 Analyse approfondie des incidents : de la cause racine à l’amélioration continue

- 5 Gestion avancée des logs : fondement indispensable à la maîtrise de la sécurité

- 6 Affinement continu et innovation dans la sécurité : rester à la pointe des cybermenaces

- 7 Gestion de la conformité : un pilier incontournable pour les SOC en entreprise

- 8 Intégration des SOC dans l’écosystème cyber : collaboration avec les acteurs clés

- 9 Les défis technologiques et humains au cœur des SOC modernes

- 10 Perspectives et enjeux futurs des centres d’opérations de sécurité

- 11 Questions fréquentes pour comprendre le fonctionnement des SOC

Les fondations des centres d’opérations de sécurité : fonctions clés et portée étendue

Un Centre d’Opérations de Sécurité, ou SOC, ne se limite pas à une simple salle remplie d’écrans. Il incarne une architecture complexe mêlant humains, technologies avancées et processus optimisés, dédiée à la surveillance, à la détection, la gestion et la réponse aux incidents de sécurité informatique. Parmi les acteurs reconnus, Capgemini et Sopra Steria déploient depuis plusieurs années ces infrastructures hautement spécialisées pour dessiner une cartographie complète des risques en temps réel.

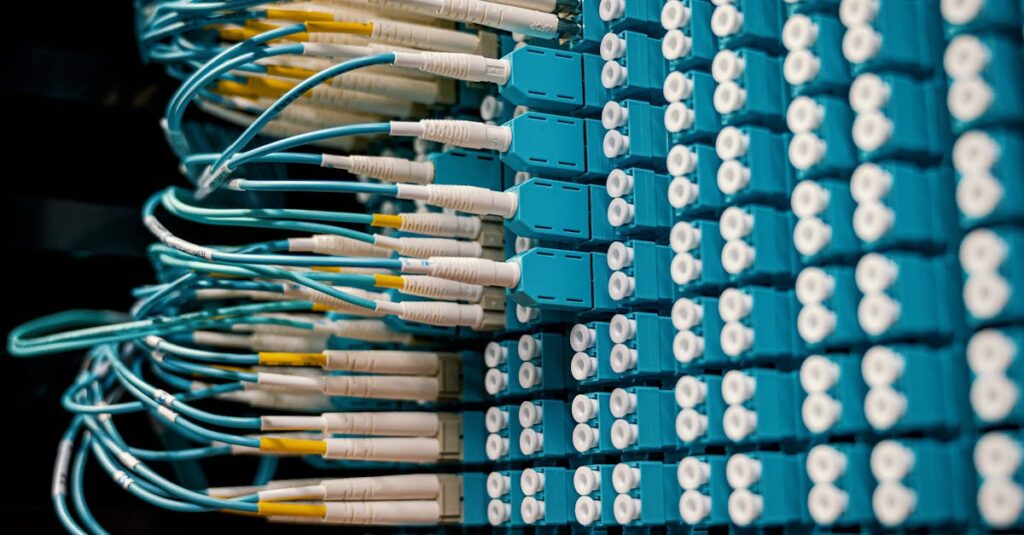

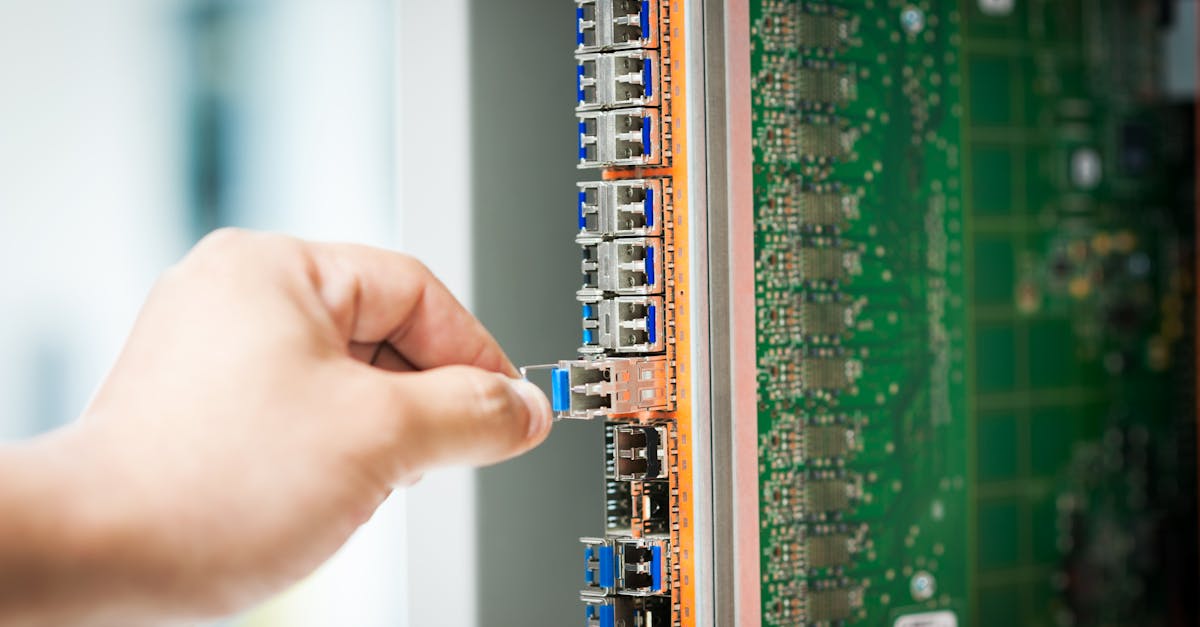

Le SOC gère deux grandes catégories de ressources qui définissent la portée de son action : d’une part, les actifs technologiques de l’organisation – serveurs, applications, terminaux mobiles, ressources cloud, dispositifs IoT divers – et d’autre part, les outils internes dédiés à la protection de ces actifs. La complexité croissante des environnements hybrides et multifournisseurs impose une visibilité exhaustive sur l’ensemble des endpoints. Pour cela, le SOC utilise des systèmes comme SIEM (Security Information and Event Management) ou EDR (Endpoint Detection and Response) intégrant des fonctionnalités d’intelligence artificielle pour analyser des millions d’événements et filtrer les anomalies.

Ce double enjeu – visibilité large des ressources et maîtrise fine des moyens de protection – confère au SOC une capacité stratégique : celle d’anticiper les attaques avant qu’elles ne se propagent. Par exemple, la surveillance des flux entrant des partenaires ou clients via des terminaux externes fait partie des éléments que le SOC doit intégrer pour maintenir cette frontière numérique imperméable.

- 💡 Visibilité complète : intégration toutes ressources numériques y compris IoT et cloud.

- 🛠️ Maîtrise des outils : gestion avancée des systèmes SIEM et EDR capables d’analyse comportementale.

- 🔍 Analyse en temps réel : détection persistante des menaces avec priorisation dynamique.

| Catégorie | Exemples d’éléments surveillés | Objectifs clés |

|---|---|---|

| Ressources technologiques | Terminaux mobiles, serveurs, applications cloud, IoT | Couverture intégrale, limitation des zones d’ombre |

| Outils SOC | SIEM, EDR, plateformes de réponse automatisée | Filtrage, corrélation et gestion d’alertes efficaces |

Préparation et maintenance préventive : anticiper pour minimiser l’impact des cyberattaques

Dans un univers de menaces en perpétuelle mutation, la préparation est la pierre angulaire de la stratégie SOC. Le simple fait de se tenir informé des dernières vulnérabilités exploitables à travers les nouvelles technologies ou les failles des appareils IoT, considérés désormais comme des portes d’entrée privilégiées par les hackers, permet aux équipes SOC de déployer des solutions de défense adaptées et évolutives.

La préparation d’un SOC ne se limite pas à l’inventaire des outils mais s’étend à l’élaboration d’une feuille de route dynamique comprenant :

- 📈 Analyse des menaces émergentes et modélisation de la réponse.

- 🛡️ Conception de scénarios pour la reprise après sinistre : restauration rapide et fiable du système.

- 🔧 Mise à jour régulière des politiques de sécurité réseaux, listes d’accès (whitelisting/blacklisting).

Un ancien cas chez Orange Cyberdefense illustre l’importance de cette anticipation. En 2024, une attaque ciblée sur des dispositifs IoT dans le secteur industriel a été rapidement neutralisée grâce à une procédure de reprise rigoureuse conçue en amont par leur SOC. La rapidité d’intervention a drastiquement réduit le temps d’indisponibilité, économisant des millions d’euros en pertes potentielles.

Sur le volet maintenance, le SOC effectue fréquemment des opérations de patching, vérifie les configurations des dispositifs critiques et met à jour les signatures de menace utilisées dans ses plateformes analytiques. Cette routine préventive vise à s’assurer que même quand une attaque survient, son impact est marginalisé. La régularité est un facteur clé : plus un système est maintenu à jour, plus les vulnérabilités disparaissent.

| Préparation | Maintenance préventive |

|---|---|

| Compréhension des menaces | Actualisation des pare-feu et correctifs |

| Feuille de route évolutive | Gestion proactive des vulnérabilités |

| Plans de reprise après sinistre | Validation de la sécurité des applications |

Les leaders tels que Thales ou Eviden investissent continuellement dans des équipes spécialisées dont la mission est précisément de maintenir cette vigilance opérationnelle. Cette pratique distingue un SOC mature capable de résister aux cyberattaques dans un environnement hautement volatil.

Surveillance proactive et gestion des alertes : la colonne vertébrale opérationnelle d’un SOC performant

Le socle fondamental d’un SOC efficace repose sur une surveillance ininterrompue et intelligente des réseaux. À l’aide de plateformes intégrées, les analystes sécurité scrutent les données et événements pour détecter aussi bien les attaques évidentes que les comportements suspects subtils. L’apport de l’intelligence artificielle accélère la détection en apprenant les patterns habituels et en repérant rapidement les anomalies.

Une difficulté majeure réside dans la gestion des milliers d’alertes quotidiennes générées par les systèmes. Le tri entre faux positifs et réelles menaces nécessite des protocoles stricts et des outils de classification adaptés, ce qui évite de submerger l’équipe SOC et de perturber les opérations. Sopra Steria a développé un mécanisme d’automatisation intelligent qui priorise et distribue ces alertes selon leur criticité et leur impact potentiel.

- 👀 Surveillance continue sur les événements réseau, logs, activités utilisateurs.

- ⚖️ Filtrage rigoureux des alertes pour limiter les faux positifs.

- 📊 Priorisation des menaces en fonction de la gravité et du contexte.

Une réponse rapide est déclenchée dès qu’une menace est confirmée, incluant souvent l’isolation des machines compromises, la coupure d’accès réseau défectueux et la neutralisation des processus malveillants. Cette approche garantit une réduction maximale des dégâts potentiels et tire profit des innovations dans la réponse automatisée adoptée par des acteurs comme Secureworks ou Stormshield.

| Étape | Description | Exemple d’outil |

|---|---|---|

| Surveillance | Analyse en temps réel des flux réseau et systèmes | SIEM, EDR |

| Filtrage | Élimination des faux positifs | Automatisation intelligente |

| Priorisation | Classification des alertes par criticité | Machine learning |

| Réponse | Actions immédiates pour contenir la menace | Playbooks automatisés |

Ces processus illustrent à quel point l’agilité et la précision sont indissociables des SOC modernes. La montée en charge des attaques ciblant les infrastructures critiques impose des réactions quasi-instantanées et coordonnées, ce que des entreprises comme Capgemini intègrent dans leur offre cybersécurité.

Analyse approfondie des incidents : de la cause racine à l’amélioration continue

Au-delà de la simple réponse, l’un des rôles fondamentaux du SOC est de conduire une analyse post-incident exhaustive pour comprendre les origines de l’attaque. Cette étape, assistée par l’examen minutieux des logs et artefacts systémiques, offre des clés essentielles pour renforcer les défenses futures et empêcher la récurrence des cyberattaques similaires.

L’analyse approfondie inclut :

- 🔎 Identification de la cause racine : point d’entrée et méthode d’intrusion exacte.

- 🔄 Corrélation des données de journaux provenant de sources variées.

- 🛠 Mise à jour des outils et règles de détection à partir de l’apprentissage issu de l’incident.

Par exemple, le SOC d’Airbus CyberSecurity a récemment illustré cette capacité en résolvant une intrusion sophistiquée via un malware polymorphe. Leur capacité à analyser rapidement la menace et à incorporer les enseignements aux systèmes de prévention a évité la propagation vers d’autres clients dans un réseau partagé. Ces retours d’expérience sont essentiels pour construire un SOC en perpétuelle évolution.

| Processus d’analyse | Objectifs | Bénéfices |

|---|---|---|

| Analyse des journaux | Collecte et corrélation des données | Détection précise des anomalies |

| Identification de la cause racine | Compréhension complète de l’incident | Meilleure préparation aux futures attaques |

| Affinage des mesures de sécurité | Adaptation des défenses | Amélioration continue de la protection |

Ces cycles d’amélioration participent à la montée en compétence des équipes et s’intègrent en continu dans les services proposés par les leaders comme Eviden ou Sekoia.io, spécialisés dans l’exploitation avancée des données de sécurité.

Gestion avancée des logs : fondement indispensable à la maîtrise de la sécurité

La gestion des journaux d’événements, bien qu’elle puisse paraître administrative, constitue un levier stratégique aussi puissant que subtil. Chaque endpoint, pare-feu, système d’exploitation émet en permanence des logs qui sont autant de fragments d’informations permettant de reconstruire un état du réseau à un instant donné.

Un SOC efficace renouvelle constamment sa stratégie d’agrégation, de stockage et d’analyse des logs. Il utilise notamment les capacités de corrélation informatisée via des solutions SIEM, permettant de détecter des patterns indicateurs d’attaque non visibles par analyse humaine isolée.

- 📚 Centralisation des logs multisources pour une analyse unifiée.

- 🔗 Corrélation automatique pour révéler des menaces masquées.

- 🔐 Archivage sécurisé et respect des normes de confidentialité (RGPD, HIPAA).

Ce travail rigoureux, parfois assimilé à une expertise médico-légale numérique, joue un rôle clé lors des audits et des procédures de conformité. Stormshield, par exemple, intègre dans ses solutions SOC des modules dédiés à la gestion avancée des logs en conformité avec les standards européens.

| Étapes de gestion des logs | But | Illustration |

|---|---|---|

| Collecte | Réunir les données de toutes les sources | Logs d’applications, pare-feu, endpoints |

| Corrélation | Identifier des patterns suspects | Automatisation SIEM |

| Analyse | Extraire des insights exploitables | Alertes pertinentes |

Affinement continu et innovation dans la sécurité : rester à la pointe des cybermenaces

La nature évolutive des cyberattaques ne laisse guère de répit au SOC. Pour demeurer efficace, il doit adopter une démarche d’amélioration constante. Ce processus d’affinement s’appuie sur plusieurs leviers :

- 🚀 Mise à jour régulière des bases de signatures et règles de détection.

- 🧠 Intégration de systèmes d’intelligence artificielle pour améliorer la détection comportementale.

- 🔄 Déploiement d’architectures modulaires permettant la flexibilité et l’adaptation rapide aux nouvelles menaces.

Les initiatives menées par Atos ou Secureworks illustrent ce dynamisme d’innovation. En 2025, ces acteurs investissent massivement dans des projets mêlant IA et automatisation des réponses, réduisant ainsi le délai entre la détection initiale et la neutralisation d’une menace. Cette réactivité renforcée est particulièrement cruciale pour contrer des menaces comme les ransomwares ou attaques zero-day, influençant directement la résilience des entreprises.

| Axes d’amélioration | Description | Impact attendu |

|---|---|---|

| Automatisation | Réduction des interventions manuelles pour accélérer les réactions | Diminution du temps d’exposition aux attaques |

| Modernisation IA | Analyses prédictives et détection comportementale | Détection plus fine et moins de faux positifs |

| Modularité | Architecture adaptable et évolutive | Capacité d’intégrer rapidement de nouvelles solutions |

Gestion de la conformité : un pilier incontournable pour les SOC en entreprise

Dans une époque où les régulations se multiplient, la conformité devient une mission stratégique du SOC. Qu’il s’agisse des standards internationaux comme le RGPD, HIPAA ou PCI DSS, ou des politiques internes d’une organisation, le SOC est responsable de veiller à ce que les mesures de sécurité soient alignées avec ces exigences.

Le respect de ces cadres contribue non seulement à éviter des sanctions financières, mais aussi à instaurer la confiance auprès des clients et partenaires. Par exemple, les équipes d’Orange Cyberdefense dans le secteur bancaire mettent en œuvre des procédures rigoureuses qui garantissent la confidentialité des données transactionnelles tout en facilitant les audits réguliers.

- 📜 Suivi des règles et normes légales spécifiques au secteur d’activité.

- ✅ Implémentation des meilleures pratiques organisées et documentées.

- 🕵️♂️ Contrôles périodiques et audits internes pour valider la conformité.

Le SOC agit alors comme un point de convergence entre normes externes et politiques internes, assurant ainsi une gouvernance cohérente et transparente. En cas de cadre incomplet, des acteurs comme Sekoia.io interviennent pour établir et formaliser ces standards, un apport essentiel pour les structures en croissance.

| Type de conformité | Exemple | Rôle du SOC |

|---|---|---|

| Réglementaire | RGPD, HIPAA, PCI DSS | Veiller au respect de la législation |

| Organisationnelle | Politiques internes | Mise en œuvre des bonnes pratiques |

Intégration des SOC dans l’écosystème cyber : collaboration avec les acteurs clés

Le succès d’un SOC ne repose pas uniquement sur ses capacités internes, mais également sur sa connexion à un écosystème plus large de partenaires et de fournisseurs spécialisés. Airbus CyberSecurity, Stormshield ou Capgemini exemplifient cette dynamique collaborative, mutualisant savoir-faire et technologies pour faire face aux menaces globales.

Cette intégration se traduit par :

- 🌐 Partage en temps réel d’informations sur les menaces entre SOC et fournisseurs spécialisés.

- 🤝 Coopération dans le cadre de standards communs pour accélérer la détection et la remédiation.

- 💡 Exploitation conjointe des données pour ajuster les stratégies défensives.

Un exemple marquant en 2025 est la collaboration renforcée entre Orange Cyberdefense, Eviden et Secureworks dans la lutte contre les campagnes phishings ciblées. Grâce à un échange fluide de renseignements, les SOC de ces entités ont pu bloquer des attaques à grande échelle visant plusieurs multinationales européennes, soulignant la nécessité d’une défense collective et agile.

Pour approfondir comment les SOC deviennent des géants incontournables dans leur domaine, découvrez notre article sur les 13 titans les plus puissants de L’Attaque des Titans, où nous dressons un parallèle ludique entre puissance massive et protection cybersécuritaire.

Les défis technologiques et humains au cœur des SOC modernes

Alors que l’outillage technologique des SOC se renforce, les enjeux humains deviennent également cruciaux. Le recrutement de profils experts capables de comprendre rapidement les alertes et de réagir en situations critiques reste un défi majeur.

Voici les principales problématiques rencontrées :

- 👥 Pénurie de talents qualifiés en cybersécurité, bataille acharnée pour attirer et retenir les analystes SOC.

- ⚙️ Complexité croissante des environnements informatiques nécessitant une formation continue.

- ⏰ Pression temporelle intense lors des incidents, avec des opérations devant allier rapidité et précision.

L’intégration de l’IA améliore certes la détection, mais ne remplace pas le jugement humain. Capgemini et Sopra Steria investissent donc dans des programmes de formation avancée, allant jusqu’à recruter directement auprès des écoles d’ingénieurs spécialisées ou via des bootcamps intensifs cybersécurité.

| Défi | Description | Solution envisagée |

|---|---|---|

| Pénurie de talents | Manque d’experts qualifiés pour analyser les menaces complexes | Recrutement ciblé, formation continue |

| Environnements complexes | Multiplicité de plateformes et solutions dans le réseau | Outils de corrélation avancés, automatisation |

| Charge de travail | Gestion de milliers d’alertes quotidiennes | IA et playbooks pour automatiser les réponses |

Perspectives et enjeux futurs des centres d’opérations de sécurité

En regardant vers l’avenir, les SOC s’orientent vers une hyper-automatisation, une analyse comportementale renforcée et une intégration renforcée dans les architectures cloud natives et edge computing. Ces évolutions permettront une meilleure scalabilité et une plus grande réactivité face aux attaques de nouvelle génération.

Les tendances clés pour 2025 et au-delà :

- 🔮 Adoption accrue de l’intelligence artificielle explicable (XAI) pour plus de transparence.

- 📡 Expansion des SOC virtuels et en cloud pour une flexibilité optimale.

- 🌍 Collaboration internationale renforcée pour lutter contre la cybercriminalité globale.

L’investissement des groupes tels qu’Atos ou Secureworks dans ces technologies place la France et l’Europe dans une position stratégique sur la scène mondiale de la cybersécurité. La capacité d’adaptation rapide et la coopération transfrontalière vont rester les clés pour prévenir les attaques massives tout en respectant les impératifs légaux et éthiques.

| Tendance | Description | Impact prévisionnel |

|---|---|---|

| Hyper-automatisation | Standardisation maximale des réponses | Réduction des délais de réaction |

| Intelligence artificielle explicable | Compréhensibilité des décisions prises par l’IA | Confiance accrue des utilisateurs |

| SOC en cloud | Déploiement flexible et scalabilité facilitée | Adaptabilité aux besoins variés |

Le SOC de demain se présente donc comme un organisme vivant et agile, capable d’absorber les innovations technologiques tout en gardant au centre l’humain et la collaboration.

Questions fréquentes pour comprendre le fonctionnement des SOC

- Quel est le rôle principal d’un SOC dans la cybersécurité ?

Le SOC surveille, détecte, analyse et répond aux incidents de sécurité pour protéger les actifs numériques d’une organisation. - Quels outils technologiques sont utilisés dans un SOC ?

Des plateformes SIEM, EDR, ainsi que des solutions d’intelligence artificielle et d’automatisation pour la gestion des alertes. - Comment un SOC gère-t-il les faux positifs ?

Grâce à des systèmes de filtrage et de classification avancés qui priorisent les alertes réelles afin d’éviter le surmenage des analystes. - Pourquoi la gestion des logs est-elle essentielle ?

Les logs permettent de reconstituer l’état du système et d’identifier les anomalies, ce qui est crucial pour la détection, l’analyse et la remédiation. - Comment le SOC reste-t-il à jour face aux menaces évolutives ?

Par la maintenance préventive, la recherche continue, la formation des équipes et l’intégration constante des dernières technologies.