À l’ère où nos vies digitales s’entrelacent avec presque chaque aspect de notre quotidien, la sécurité en ligne devient une priorité incontournable pour les technophiles, les professionnels IT, et même pour le grand public. L’authentification à deux facteurs, ou 2FA, s’impose désormais comme une barrière efficace contre les cyberattaques de plus en plus ciblées. En allant au-delà du simple mot de passe, la 2FA introduit une double vérification qui complique la tâche des hackers cherchant à s’immiscer dans nos comptes personnels, professionnels, ou encore ceux des grandes plateformes comme Google, Microsoft, et Apple. Entre les jetons physiques, les applications d’authentification telles que Authy, et les notifications push, cette technologie se décline en plusieurs formats adaptés à toutes les configurations. Cet article plonge dans les méandres techniques de la 2FA, explore ses formats les plus courants, et décode comment elle s’intègre dans les solutions avancées de gestion des accès, tout en gardant un œil critique sur ses limites et son évolution face aux menaces numériques modernes.

Table des matières

- 1 Définition et fonctionnement de l’authentification à deux facteurs (2FA) pour renforcer la cybersécurité

- 2 Les différentes méthodes d’authentification à deux facteurs : avantages et limites

- 3 Authentification multifacteur (MFA) : aller au-delà de la double vérification

- 4 Risques et limites de la 2FA face aux cyberattaques modernes et solutions pour mieux s’en protéger

- 5 Tester et activer la 2FA sur les plateformes les plus populaires : Google, Microsoft, Apple et autres

- 6 Solutions avancées de gestion des accès : le rôle crucial de l’IAM et Fortinet dans la sécurisation 2FA

- 7 Impact culturel et technologique de la 2FA dans l’univers geek et les communautés tech

- 8 Les perspectives futures pour l’authentification à deux facteurs et au-delà

- 9 Questionnements récurrents sur l’authentification à deux facteurs

Définition et fonctionnement de l’authentification à deux facteurs (2FA) pour renforcer la cybersécurité

L’authentification à deux facteurs, souvent abrégée en 2FA, est un procédé de sécurité numérique visant à augmenter la fiabilité de l’identification d’un utilisateur. Contrairement au système classique basé uniquement sur un nom d’utilisateur et un mot de passe, la 2FA exige deux preuves distinctes qui valident que l’individu est bien celui qu’il prétend être. Ce mécanisme est devenu un pilier dans la lutte contre les cyberattaques sophistiquées, notamment les tentatives de phishing ciblant des géants comme Facebook, Twitter ou Instagram, où le vol d’identifiants simples ne suffit plus.

Concrètement, la 2FA combine plusieurs catégories de facteurs d’authentification, notamment :

- 🧠 Facteur de connaissance : une information que l’utilisateur connaît (exemple : mot de passe, PIN).

- 📱 Facteur de possession : un objet physique que l’utilisateur possède (clé USB de sécurité, smartphone avec application Authy).

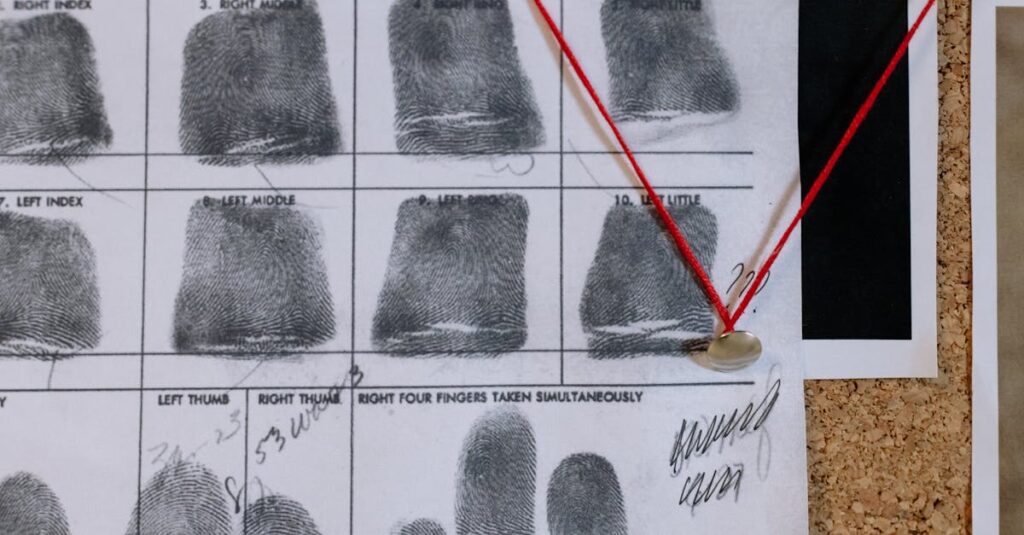

- 🧬 Facteur d’inhérence : une caractéristique biométrique propre à l’utilisateur (empreinte digitale, reconnaissance faciale).

- 📍 Facteur d’emplacement : vérification basée sur la position géographique de la connexion.

- ⏰ Facteur temporel : accès limité à une plage horaire spécifique.

La principale force de la 2FA réside dans le fait qu’elle empêche un pirate ayant volé uniquement le mot de passe d’accéder à un compte. En effet, le second facteur – souvent un code temporaire à usage unique – constitue une barrière supplémentaire souvent difficile à détourner. En 2025, avec la montée des attaques ciblant des services SaaS critiques, adopter une authentification à deux facteurs s’impose comme une nécessité opérationnelle. Les entreprises tech, notamment celles issues de l’écosystème Microsoft et Apple, incluent la 2FA nativement, rendant son adoption grand public plus accessible et intuitive.

| Types de facteurs d’authentification 🔐 | Exemple concret | Avantage clé | Limite principale |

|---|---|---|---|

| Facteur de connaissance | Mot de passe, PIN | Simple à retenir | Vulnérable aux attaques par phishing |

| Facteur de possession | Clé USB YubiKey, smartphone | Difficile à reproduire | Perte ou vol du dispositif |

| Facteur d’inhérence | Empreintes digitales, reconnaissance faciale | Unique et difficile à falsifier | Problèmes de confidentialité, erreurs biométriques |

| Facteur d’emplacement | Connexion depuis un bureau ou lieu autorisé | Limitation géographique des accès | Peut bloquer un utilisateur légitime en déplacement |

| Facteur temporel | Authentification restreinte à certaines heures | Réduit les risques d’accès en dehors des plages autorisées | Moins flexible pour les utilisateurs |

Étapes détaillées du processus d’authentification 2FA

Le cheminement lors d’une authentification à deux facteurs suit plusieurs phases :

- 🔑 L’utilisateur saisit son nom d’utilisateur et son mot de passe sur l’application ou le site Web ciblé.

- 🔎 Le système valide ces informations initiales.

- 📲 Une demande de second facteur est générée, typiquement un code à usage unique envoyé sur le smartphone ou via une application comme Google Authenticator ou Authy.

- ✍️ L’utilisateur entre ce code dans le système.

- ✔️ Si le code est correct, l’accès est autorisé.

Ce processus, tout en restant simple pour l’utilisateur, impose une robustesse accrue face aux attaques automatisées et aux interceptions de mots de passe volés. Ce mécanisme est particulièrement recommandé sur les plateformes fournissant des données sensibles, notamment les accès professionnels via Microsoft Azure AD, les comptes cloud Google Workspace et les services bancaires en ligne.

Les différentes méthodes d’authentification à deux facteurs : avantages et limites

Depuis les débuts de la 2FA, plusieurs formats se sont imposés en fonction des usages et technologies. Chaque méthode adapte la sécurité à des besoins variés, des utilisateurs individuels aux grandes entreprises. Voici un panel des solutions les plus utilisées aujourd’hui :

- 🔐 Jetons matériels (hardware tokens) : des dispositifs physiques comme YubiKey, générant des codes ROT (One Time Password). Ils offrent une sécurité accrue mais peuvent être coûteux et perdus facilement.

- 📩 Codes par SMS ou appel vocal : traditionnels et accessibles, ils génèrent un code envoyé en message texte ou par appel téléphonique. Leur simplicité masque des vulnérabilités liées au détournement d’IMEI et au SIM swapping.

- 📲 Applications d’authentification : Google Authenticator, Authy, Microsoft Authenticator créent des codes dynamiques sur mobile sans passer par un réseau. Elles combinent sécurité et praticité, souvent considérées comme la meilleure alternative.

- 📣 Notifications push : plutôt qu’un code, un simple prompt permet à l’utilisateur d’approuver ou refuser la connexion depuis une application dédiée. Cette solution diminue les erreurs de saisie et offre une bonne protection contre le phishing.

- 🧬 Authentification biométrique sur mobile : empreintes digitales, reconnaissance faciale via Face ID chez Apple ou déverrouillage par iris sur certains Android sécurisent l’accès. Ces technologies s’ajoutent à des méthodes classiques pour créer une MFA (authentification multifacteur).

| Méthode 2FA 🛡️ | Exemple d’usage | Principaux avantages | Risques et limites ⚠️ |

|---|---|---|---|

| Jetons matériels | Connexion aux services Google, Microsoft, GitHub | Extrêmement sécurisés et résistants au phishing | Coût élevé, égarés facilement, maintenance |

| SMS/Appels vocaux | Banques et services grand public | Facile d’utilisation, large adoption | Vulnérabilité au SIM swapping et interception |

| Applications d’authentification | LastPass, Dashlane, Bitwarden | Codes hors ligne, fiables, multi-plateformes | Dépendance à un dispositif, risques d’écrasement de données |

| Notifications push | Systèmes d’entreprise | Approvals rapides, limitation des erreurs | Risque de validation accidentelle ou fraude sociale |

| Biométrie mobile | Déverrouillage iOS, Android sécurisés | Identification rapide et précise | Confidentialité, usurpation biométrique possible |

Bien que plus chère à mettre en place, l’option des jetons matériels reste la référence dans des secteurs où la sécurité opérationnelle est une exigence non négociable. Pour le grand public, les applications d’authentification mobiles se sont révélées un compromis élégant entre sécurité renforcée et simplicité, plébiscitées notamment dans les gestionnaires de mots de passe comme LastPass ou Dashlane.

Authentification multifacteur (MFA) : aller au-delà de la double vérification

Si la 2FA nécessite que deux facteurs soient combinés pour valider un accès, l’authentification multifacteur (MFA) représente une extension de ce principe, imposant plusieurs couches d’identification avant l’acceptation finale. Face à l’augmentation de la complexité des cybermenaces en 2025, la MFA s’impose dans des environnements sensibles comme les institutions financières ou les infrastructures critiques.

Ces processus peuvent intégrer jusqu’à trois ou quatre facteurs, mixant :

- 🧑💼 L’identité et les informations confidentielles sûres (ex. mot de passe et code PIN).

- 📱 La possession de dispositifs spécifiques (clés physiques, smartphones).

- 🧬 Données biométriques.

- 📍 Informations contextuelles avancées, comme la localisation et l’heure.

La principale différence entre 2FA et MFA est donc quantitative : plus le nombre de facteurs augmente, plus la sécurité est renforcée. En contexte professionnel, ce renforcement est doublé par des systèmes d’authentification adaptative et continue, qui évaluent en temps réel le comportement de l’utilisateur au-delà de la simple saisie du code.

La conception de solutions identitaires évoluées telles que celles proposées par Fortinet, qui intègrent OpenID Connect (OIDC) pour une meilleure gestion des accès, illustre ce mouvement qui conjugue efficacité et ergonomie.

| Caractéristiques de la MFA vs 2FA 🔄 | Définition | Nombre minimum de facteurs | Applications typiques |

|---|---|---|---|

| 2FA | Authentification avec 2 preuves indépendantes | 2 | Services en ligne simples, réseaux sociaux |

| MFA | Utilise 2+ facteurs pour renforcer la sécurité | 2 ou plus | Environnements bancaires, entreprises critiques |

Les enjeux autour des identités numériques et leur gestion expliquent pourquoi la MFA est aujourd’hui considérée comme une avancée majeure. Elle répond non seulement au challenge technique mais aussi à l’enjeu humain : il faut en effet que la sécurité ne soit pas un frein à la productivité. Ce point est discuté dans diverses études, qui soulignent les risques que les employés cherchent à contourner des procédures trop lourdes, parfois au prix de la sécurité.

Risques et limites de la 2FA face aux cyberattaques modernes et solutions pour mieux s’en protéger

Bien que la 2FA ait considérablement augmenté la sécurité des comptes, elle n’est pas totalement infaillible. Certaines méthodes de contournement apparaissent régulièrement dans les stratégies des hackers, qui adoptent des techniques de plus en plus ingénieuses.

Voici quelques vulnérabilités notables :

- 🎣 Phishing ciblé : des attaques sophistiquées usurpent simultanément le mot de passe et le second facteur via des pages de connexion frauduleuses.

- 📞 SIM swapping : une technique utilisée pour détourner les codes SMS envoyés au téléphone portable.

- 📡 Interception des communications : surtout sur les réseaux Wi-Fi publics non sécurisés.

- 🎭 Ingénierie sociale : manipulation des utilisateurs pour qu’ils valident une connexion frauduleuse.

Pour continuer à garantir la sécurité, la meilleure stratégie consiste à combiner 2FA et méthodes complémentaires, telles que :

- 🔐 Utilisation d’applications d’authentification plutôt que de SMS, comme Authy ou Microsoft Authenticator.

- 🛡️ Adoption de la biométrie combinée à d’autres facteurs pour plus de robustesse.

- 🔎 Mise en œuvre de systèmes de surveillance en temps réel pour détecter rapidement des comportements suspects, s’appuyant notamment sur les décryptages du framework MITRE ATT&CK.

- 🛑 Éducation et sensibilisation des utilisateurs pour limiter les risques d’ingénierie sociale.

Ainsi, à l’instar des solutions proposées par Fortinet qui intègrent des systèmes intelligents de gestion des identités et des accès (IAM), les entreprises peuvent automatiser la protection tout en réduisant les frictions utilisateurs. L’objectif est de rendre la sécurité aussi fluide que possible sans sacrifier la complexité nécessaire pour déjouer les tentatives d’intrusion.

Tester et activer la 2FA sur les plateformes les plus populaires : Google, Microsoft, Apple et autres

La majorité des acteurs du numérique ont intégré la 2FA dans leurs services, offrant aux utilisateurs une protection accrue quasi systématique. Voici un aperçu pratique pour activer cette sécurité sur certaines plateformes majeures :

- 🌐 Google : via le compte Google, il est possible d’activer la validation en deux étapes en accédant à la rubrique “Sécurité” dans les paramètres. Google propose plusieurs méthodes, dont la clé de sécurité physique Titan ou l’application Google Authenticator.

- 🪟 Microsoft : les utilisateurs peuvent configurer la 2FA via le portail Azure AD ou les paramètres de leur compte Microsoft. L’application Microsoft Authenticator est un moyen facile et sécurisé.

- 🍎 Apple : l’activation de la double authentification est accessible dans les réglages Apple ID, offrant une protection renforcée pour les services iCloud et autres.

- 🔐 Gestionnaires de mots de passe comme LastPass, Dashlane ou Bitwarden proposent également des options 2FA, souvent intégrées nativement pour sécuriser l’accès aux coffres-forts numériques.

Ces procédures garantissent aux utilisateurs la maîtrise totale de leur sécurité tout en proposant des choix d’authentification adaptés à leurs besoins individuels.

| Plateforme 🌍 | Méthodes 2FA proposées | Niveau de sécurité | Conseil d’activation |

|---|---|---|---|

| App Authenticator, clé physique Titan, SMS | Très élevé | Opter pour la clé physique ou l’app Authenticator | |

| Microsoft | App Microsoft Authenticator, SMS | Élevé | Privilégier l’app Authenticator |

| Apple | Double authentification intégrée, biométrie | Élevé | Activer depuis Apple ID |

| LastPass | App Authenticator, clé YubiKey | Élevé | Activer 2FA dans les paramètres du compte |

| Dashlane | Notifications push, app Authenticator | Élevé | Utiliser l’app Authenticator pour plus de sécurité |

Pour guider les utilisateurs dans ce processus, de nombreux tutoriels se multiplient, notamment sur YouTube et les forums spécialisés. Adopter la 2FA est une étape simple, mais essentielle pour qui veut un minimum de sérénité numérique en 2025. Pour approfondir les enjeux liés à la sécurité des données, découvrez également nos articles sur le code d’authentification de message et le protocole RADIUS.

Solutions avancées de gestion des accès : le rôle crucial de l’IAM et Fortinet dans la sécurisation 2FA

Avec l’augmentation exponentielle des identités numériques à gérer en entreprise, il devient incontournable d’adopter une stratégie centralisée pour contrôler qui accède à quoi. Le système d’Identity and Access Management (IAM) s’impose comme un composant clé des infrastructures modernes. Fortinet, un leader reconnu dans la cybersécurité, propose une suite complète destinée à intégrer la 2FA dans une gestion cohérente et sécurisée des accès.

La solution IAM de Fortinet est basée sur trois composantes majeures :

- 🔑 FortiAuthenticator : centralise les services d’authentification et propose des options variées comme l’authentification unique (SSO), la gestion des certificats ainsi que l’authentification à deux facteurs.

- 🎟️ FortiToken : fournit un second facteur sous forme de jetons matériels ou d’applications mobiles, permettant une confirmation robuste des identités utilisateurs.

- ☁️ FortiToken Cloud : propose une plateforme d’authentification MFA en mode cloud, avec un tableau de bord intuitif facilitant la gestion et la surveillance des accès à l’échelle de l’entreprise.

Ces outils, combinés, s’adaptent à la masse d’appareils connectés et aux exigences diverses des employés travaillant souvent en télétravail ou depuis des terminaux variés. Cette gestion unifiée permet d’éviter les problèmes liés à des accès inappropriés, tout en garantissant une expérience utilisateur fluide. Le recours à des solutions comme Fortinet enrichit également la politique de sécurité, notamment dans la prévention des risques identifiés dans les VPN et les plateformes XDR.

| Composant Fortinet 🔒 | Fonction principale | Points forts | Utilité en entreprise |

|---|---|---|---|

| FortiAuthenticator | Service d’authentification centralisé | SSO, gestion des invités, contrôles granulaires | Réduit les accès non autorisés, simplifie la gestion |

| FortiToken | Deuxième facteur d’authentification | Jetons physiques, applications mobiles | Renforce la confiance dans l’identité vérifiée |

| FortiToken Cloud | MFA as a Service | Gestion en cloud, tableau de bord intuitif | Compatible multi-environnements, échelle évolutive |

L’intégration de ces solutions s’impose dans les stratégies avancées, notamment pour les services traitant des informations sensibles où un simple mot de passe constituerait une faille de sécurité majeure.

Impact culturel et technologique de la 2FA dans l’univers geek et les communautés tech

Au-delà de la technique, la 2FA influence profondément la culture geek et la manière dont les communautés technophiles perçoivent la sécurité. Les gamers de franchises comme League of Legends ou Call of Duty sont désormais familiers avec cette couche de sécurité supplémentaire imposée dans leurs environnements en ligne pour contrer les bots et les hackers. De même, les utilisateurs de plateformes comme Twitch, Facebook, ou Instagram comprennent mieux l’importance de verrouiller leurs comptes contre les prises de contrôle malveillantes.

Cette conscientisation s’accompagne d’une adoption massive des gestionnaires de mots de passe, avec une préférence marquée pour des services proposant une intégration fluide du 2FA, comme Bitwarden, Google Password Manager, ou LastPass. Le regard porté sur la sécurité s’est ainsi transformé en quelques années, passant d’une contrainte à un élément clé de l’écosystème numérique.

- 👾 Les communautés Discord discutent activement des meilleures pratiques pour sécuriser leurs comptes.

- 🎮 Des guides spécifiques montrent comment activer la 2FA sur les plateformes de jeux en ligne.

- 🛠️ Les développeurs intègrent d’emblée la 2FA dans leurs applications, comme on l’observe dans les projets open-source sur GitHub.

Cette dynamique pousse les éditeurs et fournisseurs à innover constamment, offrant des solutions de 2FA à la fois robustes et transparentes, pour une expérience utilisateur améliorée tout en gardant les hackers à distance.

Les perspectives futures pour l’authentification à deux facteurs et au-delà

L’avenir de la 2FA s’oriente vers une intégration encore plus poussée avec des technologies émergentes telles que l’intelligence artificielle, la biométrie comportementale, et les systèmes adaptatifs. En 2025, on observe les premiers déploiements de MFA reposant sur des intelligences capables d’analyser le comportement typique des utilisateurs en temps réel pour détecter des anomalies et renforcer les critères d’authentification.

De plus en plus, la friction lors du processus d’authentification est réduite grâce à des mécanismes invisibles, où les utilisateurs ne sont pas systématiquement sollicités pour fournir un second facteur, sauf en cas de suspicion. Cette évolution est au cœur des stratégies Zero Trust, qui reposent sur un contrôle permanent de l’identité et un accès minimaliste.

- 🤖 Exploitation de l’IA pour un authentification adaptative.

- 🔍 Systèmes biométriques de nouvelle génération embarquant la reconnaissance comportementale.

- 📡 Extension de la 2FA aux IoT et objets connectés pour sécuriser les réseaux domestiques et professionnels.

- 🧩 Intégration renforcée avec les protocoles modernes d’authentification comme OpenID Connect et 802.1X.

La transformation numérique impose donc une sécurité dynamique et anticipative, où la 2FA, loin d’être une fin en soi, devient un socle évolutif de la protection des identités numériques.

Questionnements récurrents sur l’authentification à deux facteurs

Que signifie exactement l’acronyme 2FA ?

2FA signifie « authentification à deux facteurs ». C’est un mécanisme de sécurité qui demande à un utilisateur de fournir deux preuves différentes pour prouver son identité, rendant l’accès aux comptes plus sécurisé.

L’authentification à deux facteurs peut-elle être piratée ?

Bien que plus sécurisée que les mots de passe seuls, la 2FA n’est pas invulnérable. Certaines méthodes, comme le SIM swapping ou le phishing sophistiqué, peuvent compromettre un facteur. Toutefois, elle reste un obstacle majeur pour la majorité des cybercriminels.

Qu’est-ce que l’authentification multifacteur (MFA) ?

La MFA est une extension du concept 2FA qui impose l’usage de plusieurs facteurs d’authentification, allant au-delà de deux, afin de renforcer davantage la sécurité dans des environnements sensibles.

Quel facteur d’authentification est le plus fiable ?

Les facteurs biométriques combinés à des dispositifs physiques sécurisés, comme les jetons YubiKey, offrent le meilleur équilibre entre sécurité et praticité. Cependant, chaque facteur doit être adapté en fonction du contexte d’usage.

Pourquoi est-il conseillé d’éviter les SMS pour la 2FA ?

Les SMS sont faciles à intercepter et peuvent être détournés via des attaquants utilisant le SIM swapping. Pour cette raison, institutions comme le NIST recommandent d’utiliser des applications d’authentification ou des jetons matériels à la place.