La sécurité des réseaux informatiques demeure un enjeu crucial en 2025, où la sophistication des cyberattaques pousse à développer des technologies toujours plus performantes pour protéger les infrastructures. Au cœur de cette défense se trouve le pare-feu, un composant essentiel qui agit comme une barrière entre un réseau interne sûr et l’univers souvent hostile d’Internet. Mais face aux différentes approches existantes, notamment entre pare-feu dynamique et pare-feu statique, comment choisir la solution la plus adaptée ? Ces deux types de pare-feu diffèrent par leur manière d’analyser et de filtrer les paquets de données, influençant directement leur efficacité face aux menaces variées. Si le pare-feu statique repose sur des règles fixes et explicites définies à l’avance, le pare-feu dynamique interagit intelligemment avec le trafic en évaluant le contexte et le comportement des connexions réseau en temps réel. Dans un monde où les attaques évoluent sans cesse, comprendre ces différences permet aux entreprises comme aux particuliers de mieux se prémunir contre les intrusions et d’optimiser leur posture de sécurité. Cet article se propose d’explorer en profondeur ces deux paradigmes pour éclairer les choix stratégiques en sécurité réseau.

Table des matières

- 1 Fonctionnement de base d’un pare-feu : Comparaison des paradigmes dynamique et statique

- 2 Techniques d’inspection approfondie dans les pare-feux dynamiques : Une évolution en cybersécurité

- 3 Limites et défis de la sécurité avec les pare-feux sans état

- 4 Cas d’usage concrets : Pourquoi préférer un pare-feu dynamique dans les environnements professionnels ?

- 5 Influence de l’évolution technologique sur les pare-feux : NGFW, IA et machine learning

- 6 Configuration et déploiement des pare-feux : enjeux pratiques

- 7 Impact des pare-feux sur la performance réseau et gestion des ressources

- 8 Choisir entre pare-feu dynamique et statique : critères stratégiques et conseils

- 9 Experts et retours d’expérience sur la sécurité dynamique

- 10 Perspectives d’avenir des pare-feux : vers plus d’intégration et d’automatisation

Fonctionnement de base d’un pare-feu : Comparaison des paradigmes dynamique et statique

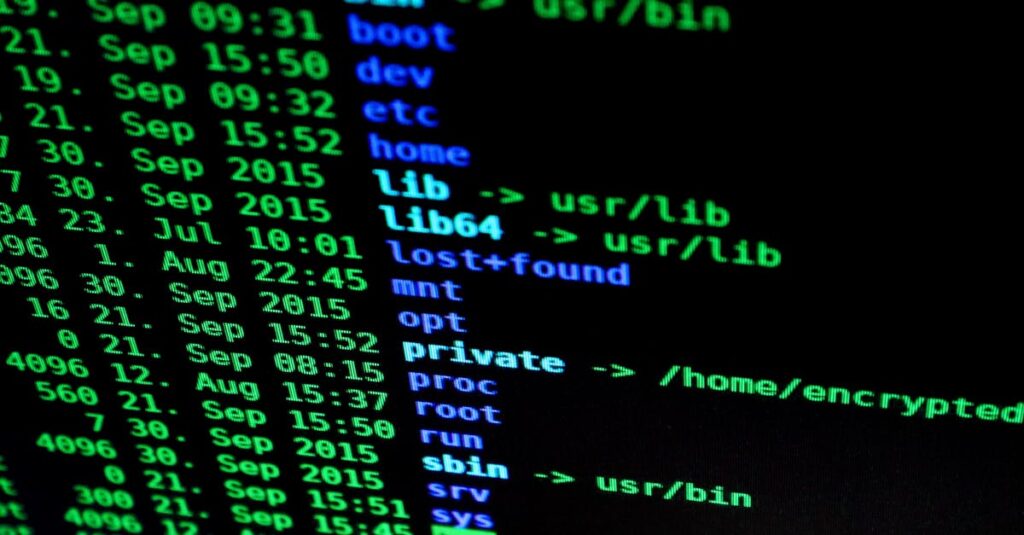

Avant d’entrer dans le cœur technique des différences entre les pare-feux dynamiques et statiques, il est indispensable de comprendre leur rôle fondamental. Un pare-feu agit comme un filtre entre le réseau local et l’extérieur, inspectant le trafic entrant et sortant selon des règles établies. Ces règles s’appliquent aux paquets de données, unités élémentaires contenant les informations nécessaires à la transmission sur Internet. Chaque paquet renferme des adresses IP source et destination, des ports, ainsi que des données internes qui peuvent être analysées.

Le pare-feu statique, aussi appelé pare-feu sans état (stateless), se base strictement sur des règles prédéfinies, ne retenant aucun contexte sur les connexions précédentes. En pratique, il examine chaque paquet indépendamment, en filtrant selon des critères comme l’adresse IP ou le port. Si le paquet correspond à une règle bloquante, il est rejeté sans autre analyse.

Le pare-feu dynamique, ou pare-feu avec état (stateful), ajoute une couche d’intelligence en enregistrant l’état des connexions réseau. Cela signifie qu’il inspecte non seulement les paquets mais aussi leur contexte dans la relation avec le reste du trafic. Si un paquet fait partie d’une connexion déjà établie et légitime, il est autorisé automatiquement. Cette inspection à états croisés offre une meilleure capacité d’adaptation face aux attaques plus sophistiquées.

- 🔐 Pare-feu statique : règles fixes, inspection sans contexte

- 🤖 Pare-feu dynamique : analyse du comportement et suivi des connexions

| Aspect | Pare-feu Statique (Sans état) | Pare-feu Dynamique (Avec état) |

|---|---|---|

| Analyse des paquets | Individuelle, sans historique | Contextuelle, avec mémoire des connexions |

| Complexité de configuration | Simple, règles fixes | Plus complexe, nécessite gestion d’états |

| Performance | Moins gourmand en ressources | Plus gourmand mais plus sécurisé |

| Capacité à prévenir les attaques | Basique, peut être contourné | Avancée, détecte comportements anormaux |

Pour illustrer, imaginez un pare-feu statique comme un agent de sécurité qui vérifie chaque personne entrant dans une salle uniquement avec une liste d’identification, sans tenir compte de leur comportement ultérieur. Le pare-feu dynamique, lui, observe non seulement l’identité initiale, mais surveille aussi leurs déplacements dans la salle, détectant un comportement suspect même s’il avait l’autorisation de passer.

Techniques d’inspection approfondie dans les pare-feux dynamiques : Une évolution en cybersécurité

Avec l’augmentation continue des cybermenaces en 2025, les pare-feux dynamiques se sont perfectionnés en intégrant des méthodes d’analyse avancées comme l’inspection approfondie des paquets (DPI). Ce procédé dépasse la simple lecture des entêtes des paquets en inspectant aussi leur contenu utile, ce qui permet de détecter des attaques tentant de masquer leur signature dans le flux de données.

Ces technologies dynamisent la capacité des pare-feux à identifier non seulement des paquets isolés mais aussi des comportements anormaux à travers le temps, un avantage que les pare-feux statiques ne peuvent offrir. Ce contraste se manifeste notamment dans la prévention en temps réel des attaques par injection ou des tentatives d’exploitation de vulnérabilités.

De plus, les pare-feux dynamiques sont souvent intégrés dans des dispositifs de type NGFW (pare-feux nouvelle génération), qui combinent prévention des intrusions, filtrage web et contrôle applicatif au sein d’une même solution. Parmi les fournisseurs renommés sur ce segment, on trouve des acteurs majeurs comme Fortinet, Palo Alto Networks ou Check Point, qui proposent des solutions flexibles aux grandes entreprises.

- 🛡️ Inspection DPI pour identifier les contenus malveillants

- ⚙️ Analyse comportementale des flux réseaux

- 💡 Mise à jour automatique des règles et signatures

- 🚀 Intégration dans des systèmes UTM (Unified Threat Management)

| Caractéristique | Avantage | Exemple fournisseur |

|---|---|---|

| Inspection approfondie des paquets (DPI) | Identification des menaces cachées | Fortinet, Palo Alto Networks |

| Filtrage applicatif | Bloque les applications illégitimes | Check Point, Sophos |

| Mise à jour automatique | Adaptation aux dernières menaces | Juniper Networks, Barracuda |

Ces atouts renforcent considérablement la posture de sécurité d’une organisation, en particulier face à des menaces polymorphiques, comme les ransomwares ou les attaques ciblées zero-day.

Limites et défis de la sécurité avec les pare-feux sans état

Le pare-feu statique ou sans état conserve un attrait certain pour sa simplicité de mise en œuvre et son faible impact sur les performances. Cependant, sa rigidité dans la gestion des paquets entraîne plusieurs vulnérabilités dans un environnement de cybermenaces de plus en plus évolutif.

Un pare-feu sans état s’appuie sur des règles rigides nécessitant une configuration précise. Sans capacité à mémoriser l’état des connexions, il est incapable de différencier un paquet légitime issu d’une connexion établie d’un paquet malveillant qui tente d’usurper une connexion. Par exemple, avec une règle basée uniquement sur les adresses IP source/destination, un pirate peut tenter une attaque de type IP spoofing qui sera difficile à détecter.

De plus, même le contrôle des ports reste sommaire, sans possibilité de filtrage contextuel, ce qui limite l’efficacité sur des attaques complexes comme l’injection de code malveillant dans les sessions ouvertes.

- ⚠️ Sensibilité aux attaques par usurpation d’identité

- 📉 Peu efficace contre les attaques multi-paquets

- 🔧 Configuration hors contexte, source d’erreurs humaines

- 📵 Absence de suivi de session ou état réseau

Ces limitations rendent souvent nécessaire l’utilisation complémentaire d’autres solutions comme les systèmes d’intrusion (IDS/IPS) et les dispositifs de segmentation réseau. Des fournisseurs tels que WatchGuard ou SonicWall proposent toutefois des pare-feux statiques pour des besoins spécifiques à faible volumétrie ou dans des environnements contraints.

Cas d’usage concrets : Pourquoi préférer un pare-feu dynamique dans les environnements professionnels ?

Prenons l’exemple de la société fictive CyberNova, spécialisée dans les technologies IoT. Leur infrastructure réseau complexe intègre des milliers de capteurs connectés avec des flux de données constants et hétérogènes. CyberNova a dû choisir entre un pare-feu statique et un pare-feu dynamique pour protéger sa chaîne d’informations critiques.

Après une phase d’évaluation, l’entreprise a opté pour un pare-feu dynamique, notamment en se reposant sur une solution comme Fortinet FortiGate, capable d’analyser le comportement des paquets à travers le réseau et d’adapter ses règles en temps réel sans intervention manuelle.

Cette approche a permis à CyberNova :

- 🔍 De détecter rapidement des connexions anormales provoquées par des tentatives d’intrusion

- 🛠️ D’automatiser le blocage des attaques par injection sans ralentir les communications légitimes

- 💾 De garder une trace détaillée des comportements suspects pour des enquêtes ultérieures

En comparaison, un pare-feu statique aurait exigé une mise à jour constante des règles manuelles et n’aurait pas pu protéger contre les attaques zero-day ou les comportements imprévus, ce qui aurait laissé CyberNova vulnérable à des incidents graves.

Tableau comparatif des scénarios d’usage

| Critère | Pare-feu Statique | Pare-feu Dynamique |

|---|---|---|

| Complexité du réseau | Faible à moyenne | Moyenne à élevée |

| Gestion des menaces avancées | Limitée | Avancée |

| Maintenance | Manuelle et fréquente | Automatisée et adaptative |

| Coût | Plus abordable | Plus élevé |

Influence de l’évolution technologique sur les pare-feux : NGFW, IA et machine learning

Avec les avancées fulgurantes de l’intelligence artificielle en 2025, l’industrie de la cybersécurité intègre désormais l’IA et le machine learning directement dans les pare-feux dynamiques pour décupler leur intelligence et leur autonomie. Ce passage vers des systèmes auto-apprenants transforme radicalement la manière dont les menaces sont traitées.

Les pare-feux nouvelle génération (NGFW) exploitent ces technologies pour analyser des volumes massifs de données en temps réel, afin de détecter des schémas d’attaque auparavant invisibles aux filtres classiques. Cette capacité se rapproche davantage du cerveau humain en termes d’adaptabilité.

Par exemple, Palo Alto Networks ou Juniper Networks ont développé des solutions intégrant des engines d’apprentissage capables de reconnaître rapidement les comportements suspects émergents, automatisant ainsi la correction des failles sans intervention humaine.

- 🤖 Technologies d’apprentissage automatique pour l’adaptabilité

- 🔍 Analyse comportementale avancée pour identifier les anomalies

- 🛡️ Intégration avec des solutions cloud pour une protection globale

- 📈 Réduction des faux positifs grâce à l’IA

Cependant, il convient de noter que malgré ces avancées, aucun pare-feu n’est infaillible. Il reste recommandé d’adopter une approche multi-couches, telle que expliquée dans notre article Défense en profondeur, pour optimiser la résilience des réseaux face à la multiplication des vecteurs d’attaque.

Configuration et déploiement des pare-feux : enjeux pratiques

Le déploiement d’un pare-feu, qu’il soit dynamique ou statique, nécessite une réflexion approfondie sur les besoins spécifiques de l’entreprise ou de l’utilisateur. La complexité va bien au-delà du simple choix technologique : il s’agit de comprendre parfaitement les flux réseau, les applications utilisées, ainsi que les risques liés aux accès.

Les pare-feux dynamiques demandent une gestion continue, avec des mises à jour logicielles régulières et une surveillance active pour ajuster les règles en fonction de l’évolution constante des menaces. À contrario, les pare-feux statiques offrent une configuration plus simple, reposant sur un ensemble fixe de règles que l’administrateur définira en connaissance de cause.

- ⚙️ Analyse préalable du trafic réseau et des besoins métier

- 🛠️ Mise en place de règles cohérentes et adaptées

- 🔄 Processus de mise à jour et de gestion des logs

- 🚨 Surveillance des alertes et actions correctives

De nombreux logiciels et appliances commercialisés par Sophos, WatchGuard ou Barracuda facilitent ces tâches grâce à des interfaces intuitives mais demandent toujours une expertise technique fine. En outre, certains outils intègrent des fonctionnalités telles que la microsegmentation, illustrées dans cet article, qui permettent d’isoler des zones sensibles sur le réseau pour limiter la propagation d’une éventuelle infection.

Impact des pare-feux sur la performance réseau et gestion des ressources

Un autre point crucial lors du choix entre pare-feu dynamique et statique est l’impact sur la performance réseau et la consommation des ressources systèmes. Le pare-feu statique, en analysant chaque paquet indépendamment sans remémoration, requiert moins de puissance de calcul, ce qui le rend adapté aux environnements basse consommation ou aux équipements embarqués.

À l’inverse, les pare-feux dynamiques, en traitant des informations supplémentaires liées au contexte, génèrent plus de charge sur les processeurs et la mémoire, nécessitant donc du matériel plus performant. Cette charge supplé-mentaire peut influencer la latence réseau, un facteur à garder en tête notamment pour les applications critiques ou temps réel.

- ⚡ Pare-feu statique : faible empreinte matérielle, idéal pour équipements légers

- 🚀 Pare-feu dynamique : plus exigeant, indispensable dans les environnements à haut risque

- 📊 Nécessité d’optimiser la configuration pour limiter la surcharge

- 🔧 Importance des benchmarks et tests de charge réguliers

| Critère de performance ⚙️ | Pare-feu Statique | Pare-feu Dynamique |

|---|---|---|

| Utilisation CPU | Faible | Élevée |

| Consommation mémoire | Modérée | Importante |

| Latence induite | Minimale | Modérée à élevée |

Par exemple, dans les infrastructures hyperscale ou cloud, où des fournisseurs comme Stormshield interviennent, la gestion fine des ressources est primordiale pour conjuguer sécurité et performance.

Choisir entre pare-feu dynamique et statique : critères stratégiques et conseils

Devant ce panorama riche, comment orienter le choix d’un pare-feu pour son infrastructure ? Quelques points clés doivent être analysés :

- 🎯 Complexité du réseau : Les environnements complexes et multi-segments bénéficient clairement des capacités dynamiques.

- 💰 Budget : Un pare-feu statique sera moins coûteux mais moins adaptatif.

- 🕵️ Expertise technique : La gestion d’un pare-feu dynamique requiert des compétences pointues.

- ⚠️ Niveau de menace anticipé : Plus les risques sont élevés, plus le pare-feu dynamique est pertinent.

Les grandes entreprises et organisations gouvernementales privilégient généralement les dispositifs dynamiques. À l’inverse, les petites structures ou environnements à usage spécifique optent souvent pour des pare-feux statiques, parfois avec un complément d’autres solutions comme les proxys ou IDS (voir notre focus sur MSSP pour l’externalisation de la sécurité).

Le marché regorge d’acteurs spécialisés, dont Cisco, Juniper Networks, SonicWall et WatchGuard, chacun apportant des solutions adaptées à différents segments. Il est essentiel d’adopter une démarche holistique prenant en compte l’ensemble des vecteurs de risques et les besoins métier avant la sélection.

Tableau récapitulatif des critères de choix 🎯

| Critère | Pare-feu Statique | Pare-feu Dynamique |

|---|---|---|

| Simplicité de gestion | ✅ Facile à configurer | ⚠️ Configuration complexe |

| Adaptabilité aux menaces | ❌ Limitée | ✅ Élevée |

| Coût d’acquisition | 💸 Faible | 💸 Plus élevé |

| Maintenance | 🔧 Faible | 🔧 Continue et complexe |

| Application en environnement critique | ❌ Peu recommandé | ✅ Recommandé |

Experts et retours d’expérience sur la sécurité dynamique

De nombreux professionnels de la cybersécurité mettent en lumière l’importance d’une sécurité réseau dynamique. Par exemple, lors de la conférence annuelle sur la sécurité informatique, plusieurs experts issus d’entreprises comme Palo Alto Networks ou Check Point ont insisté sur le fait que les pare-feux dynamiques offrent une meilleure anticipation des attaques grâce à leur capacité à exploiter les données comportementales en temps réel.

Les témoignages collectés au sein de Geekorama.info montrent que les équipes IT rencontrent moins d’incidents répétitifs avec des pare-feux dynamiques, car ces derniers apprennent et réadaptent continuellement leur filtrage. Une étude de cas chez une grande banque européenne a même démontré une diminution de 35 % des incidents liés aux tentatives d’intrusion après migration vers une architecture dynamique.

- 📈 Amélioration continue de la posture de sécurité

- 🔄 Réduction du temps de réaction face aux nouvelles menaces

- 👨💻 Expérience renforcée pour les administrateurs grâce à des alertes précises

Perspectives d’avenir des pare-feux : vers plus d’intégration et d’automatisation

L’avenir des pare-feux se dessine avec une intégration toujours plus poussée dans des architectures de sécurité globales. Le concept de Zero Trust, favorisé en 2025, exige des contrôles permanents d’identité et de contexte, ce que seuls les pare-feux dynamiques, associés à d’autres solutions comme les systèmes IPS ou VPN, peuvent réellement garantir.

Les solutions les plus avancées, proposées entre autres par Sophos ou Barracuda, intègrent désormais des systèmes de détection d’anomalies et de remédiation automatisée qui minimisent les interventions humaines tout en maximisant la résilience.

En outre, on observe une convergence croissante entre les pare-feux et les technologies SD-WAN, qui permet une optimisation dynamique des chemins réseau tout en assurant un filtrage rigoureux. Cette combinaison améliore la flexibilité des entreprises dans la gestion de leurs infrastructures distribuées.

- ⚡ Automatisation avancée des réponses aux incidents

- 🕸️ Intégration étroite avec la microsegmentation et les systèmes cloud

- 🔗 Collaboration entre outils réseaux et sécurité pour une meilleure visibilité

- 🌐 Adoption généralisée du modèle Zero Trust

Questions fréquentes sur les pare-feux dynamique et statique

- Comment un pare-feu dynamique apprend-il des nouvelles menaces ?

Il utilise des algorithmes d’analyse comportementale et stocke les informations des connexions pour identifier et bloquer automatiquement des menaces similaires dans le futur. - Les pare-feux statiques sont-ils obsolètes ?

Pas totalement. Ils restent efficaces pour les environnements simples ou à faible risque, mais leur rigidité limite la protection face aux attaques modernes. - Peut-on combiner les deux types de pare-feu ?

Oui, il est courant dans les architectures de défense en profondeur de déployer des pare-feux statiques en périphérie et des pare-feux dynamiques pour la protection interne. - Quels sont les principaux fournisseurs de pare-feux dynamiques ?

Des leaders comme Fortinet, Palo Alto Networks, Check Point et Juniper Networks dominent ce marché. - Quel est l’impact d’un pare-feu dynamique sur la latence réseau ?

Un peu plus élevé que pour un pare-feu statique, mais acceptable avec du matériel performant et une bonne configuration.