À l’ère du télétravail et de la mobilité accrue des utilisateurs, la sécurisation des appareils mobiles est devenue une priorité critique pour les entreprises et les particuliers. Les smartphones, tablettes et ordinateurs portables sont au cœur de notre quotidien numérique et, en 2025, cette omniprésence n’a fait qu’intensifier les risques d’intrusions et d’attaques malveillantes. Sécuriser ces terminaux ne se limite plus à l’installation d’un antivirus basique. L’endpoint security s’impose comme la solution globale capable de protéger ces appareils et leur utilisation, en combinant technologies avancées, gestion proactive et surveillance en temps réel. Cet article explore en profondeur les méthodes, outils et bonnes pratiques pour maximiser la sécurité des appareils mobiles à travers les mécanismes modernes de protection des endpoints.

Table des matières

- 1 Comprendre la sécurité des terminaux mobiles : fondements et enjeux actuels 🔐

- 2 Technologies clés pour la protection des appareils mobiles avec endpoint security 🕵️♂️

- 3 Les solutions antivirus mobiles performantes en 2025 : comparaison et spécificités 🛡️

- 4 Gestion des appareils mobiles (MDM) : pilier indispensable de l’endpoint security 📱

- 5 La place du VPN dans la sécurisation des connexions mobiles 🌐

- 6 Passerelle Web sécurisée (SWG) et sécurité web sur mobile : protection indispensable 🛑

- 7 Sécurité des emails sur appareils mobiles : une vigilance constante contre le phishing et les ransomwares 📧

- 8 Formation et sensibilisation des utilisateurs : l’élément humain souvent négligé mais vital 👥

- 9 Tendances futures et innovations attendues en endpoint security mobile 🤖

- 10 FAQ sur la sécurisation des appareils mobiles avec endpoint security 📱❓

Comprendre la sécurité des terminaux mobiles : fondements et enjeux actuels 🔐

La sécurité des terminaux, parfois appelée endpoint security, désigne l’ensemble des stratégies et technologies qui protègent tous les appareils connectés à un réseau, notamment les smartphones et tablettes. Face à la montée exponentielle des cybermenaces spécifiques aux dispositifs mobiles, cette couche de défense est devenue indispensable.

Les attaques courantes ciblent la confidentialité des informations personnelles mais aussi l’intégrité des systèmes. Le phénomène BYOD (Bring Your Own Device), qui permet d’utiliser des appareils personnels dans l’environnement professionnel, complique encore la gestion sécuritaire. En effet, sans contrôle rigoureux, un smartphone non sécurisé peut devenir la porte d’entrée d’un hacker vers le réseau de l’entreprise.

En 2025, les cybercriminels exploitent principalement :

- 📲 Les failles dans les applications mobiles, notamment les malwares dissimulés dans des logiciels populaires.

- 🔓 L’exploitation des réseaux Wi-Fi publics non sécurisés donnant accès aux transmissions non chiffrées.

- 🎣 L’ingénierie sociale via le phishing ciblé sur des applications de messagerie et email.

- 🔐 Les vulnérabilités liées à un manque de mises à jour ou à une absence de chiffrement efficace.

Pour illustrer, des études récentes montrent que parmi les grandes entreprises, plus de 45% des compromissions de données ont un lien direct avec un endpoint mal protégé. Il devient donc crucial de déployer une politique de sécurité adaptée, centrée sur des solutions complètes et évolutives comme celles proposées par McAfee, Norton ou Kaspersky.

| Type de menace ⚠️ | Description 📝 | Impact potentiel 💥 |

|---|---|---|

| Phishing et spear phishing 🎣 | Messages ciblés pour dérober des identifiants ou installer des malwares. | Vol de données sensibles, accès non autorisé. |

| Logiciels malveillants mobiles 📱 | Applications contaminées affectant la confidentialité et les performances. | Espionnage, vol d’informations, ralentissement des appareils. |

| Exploitation du réseau Wi-Fi 🛡️ | Interception des données sur réseaux publics non sécurisés. | Perte de confidentialité, attaque man-in-the-middle. |

L’importance d’une bonne gestion des terminaux mobiles dépasse la simple prévention. Elle s’incarne aujourd’hui dans des technologies avancées comme Sophos, Panda Security ou Bitdefender qui combinent protection antivirus, détection comportementale et réponse en temps réel aux menaces.

Technologies clés pour la protection des appareils mobiles avec endpoint security 🕵️♂️

Protéger efficacement les appareils mobiles passe par l’intégration de plusieurs solutions complémentaires. Voici une liste des technologies majeures qui composent la stratégie de sécurisation des endpoints en 2025 :

- 🔍 Endpoint Detection and Response (EDR) : Surveillance en temps réel des comportements suspects sur les terminaux et réactions rapides face aux attaques.

- ☁️ Cloud Access Security Broker (CASB) : Contrôle et sécurisation des accès aux services cloud, offrant une visibilité granulaire de ce que font les utilisateurs depuis leurs mobiles.

- 🛡️ VPN (Virtual Private Network) : Chiffrement des connexions Internet même sur des réseaux publics, garantissant confidentialité et anonymat.

- 🌐 Passerelle Web Sécurisée (SWG) : Filtrage avancé du trafic web, prévention des accès à des sites malveillants ou à contenus non conformes.

- 📧 Sécurité des emails : Protection contre les courriers indésirables, phishing, malwares via des solutions comme Trend Micro ou Avast.

- 📱 Gestion des appareils mobiles (MDM) : Administration centralisée des paramètres de sécurité, des mises à jour et des politiques d’usage des terminaux.

Chacune de ces solutions contribue à un maillage de sécurité qui empêche la plupart des tentatives d’intrusion, même dans les environnements les plus mobiles et hybrides. En combinant ces technologies, les entreprises peuvent réduire drastiquement leurs vecteurs d’attaque.

| Solution 🔧 | Fonction principale 🚀 | Avantage majeur ⚡ | Exemple de fournisseurs ⭐ |

|---|---|---|---|

| EDR | Détection avancée et réaction automatisée | Réponse rapide, prévention des attaques zero-day | SentinelOne, CrowdStrike, McAfee |

| CASB | Contrôle des accès cloud | Visibilité et contrôle fin des données | Microsoft Defender, Bitdefender, Cisco |

| VPN | Chiffrement des connexions | Anonymat, sécurité sur Wi-Fi public | NordVPN, ExpressVPN, Sophos |

| SWG | Filtrage du trafic web | Blocage des contenus malveillants | Symantec, Palo Alto Networks, Trend Micro |

| MDM | Gestion centralisée des appareils | Conformité et contrôle des accès | VMware Workspace ONE, Samsung Knox, IBM MaaS360 |

Dans les faits, la complexité des menaces mobiles exige de privilégier des plateformes intégrées qui donnent une visibilité complète plutôt que des outils isolés. Samsung Knox se démarque ainsi par son intégration verticale complète, allant du matériel à la gestion logicielle, très prisée dans le secteur public et les grandes entreprises.

Les solutions antivirus mobiles performantes en 2025 : comparaison et spécificités 🛡️

Un antivirus mobile efficace reste la première barrière contre les logiciels malveillants. Les suites antivirus ont évolué pour intégrer désormais des fonctionnalités étendues, notamment de détection comportementale et d’intelligence artificielle.

Voici un comparatif rapide de quelques poids lourds du secteur, qui s’adaptent aux besoins mobiles des professionnels et geeks technophiles :

| Produit 🌟 | Points forts 💪 | Particularités enchâssées 🔍 | Idéal pour 🔧 |

|---|---|---|---|

| McAfee Mobile Security | Protection multi-couches, anti-phishing, firewall | Surveillance de l’état du réseau, optimisation de la batterie | Utilisateurs exigeants, entreprises de taille moyenne |

| Kaspersky Mobile Antivirus | Détection rapide des malwares, protection des données | Interface simple, faible impact sur les performances | Utilisateurs particuliers, étudiants en IT |

| Bitdefender Mobile Security | Protection avancée, VPN intégré, contrôle parental | Analyse en temps réel, anti-vol avec verrouillage à distance | Familles, professionnels mobiles |

| Sophos Intercept X for Mobile | Protection contre les ransomwares, sécurité web | Gestion unifiée avec autres solutions Sophos | Professionnels, grandes entreprises |

| Panda Security Mobile | Protection cloud, détection comportementale | Interface fluide, faible consommation | Utilisateurs à la recherche de légèreté |

Les solutions comme Avast et ESET intègrent également des technologies hybrides très performantes en 2025, couplant antivirus, antiphishing et gestion des accès au sein de leur portfolio. Le choix dépend souvent du profil utilisateur, du besoin en confidentialité et de la typologie d’appareils à protéger.

Importance du choix d’un antivirus adapté

Investir dans une solution antivirus robuste, comme celles proposées par McAfee ou Kaspersky, permet non seulement d’empêcher les infections classiques, mais aussi d’anticiper les attaques sophistiquées ciblant spécifiquement les mobiles. Ce point est particulièrement crucial pour les professionnels en déplacement ou les gamers qui utilisent activement leurs appareils pour communiquer ou stocker des données sensibles.

Gestion des appareils mobiles (MDM) : pilier indispensable de l’endpoint security 📱

Le MDM est une brique fondamentale pour garantir la sécurité des appareils mobiles dans un environnement professionnel ou personnel sécurisé. Cette technologie permet de superviser, administrer et appliquer des politiques de sécurité adaptées à l’ensemble des terminaux.

En 2025, les entreprises disposent de solutions MDM avancées qui offrent :

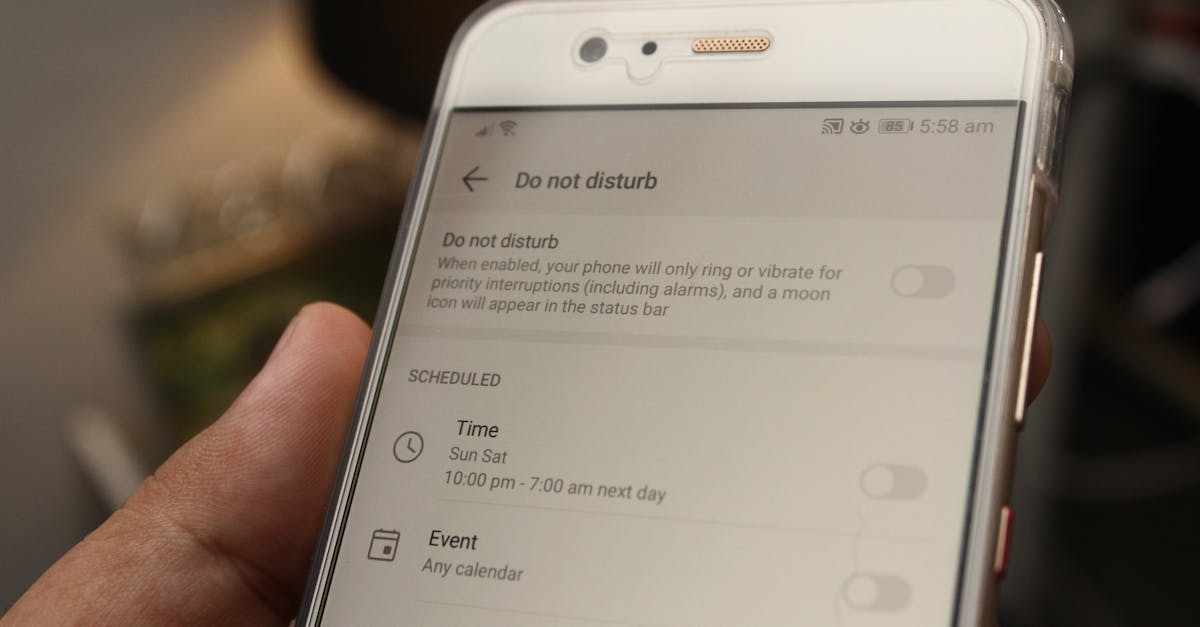

- 🔑 Gestion des politiques d’accès : verrouillage automatique, authentification forte, contrôle des permissions.

- 📍 Localisation précise des appareils : en cas de perte ou de vol, facilitant le verrouillage ou l’effacement à distance.

- 🔄 Mises à jour automatisées : pour réduire les vulnérabilités liées aux versions obsolètes du système ou des applications.

- 🛑 Contrôle de conformité : détection et isolation immédiate des terminaux non conformes ou compromis.

- 📋 Inventaire centralisé : visibilité en temps réel de tous les appareils connectés au réseau.

L’intégration de Samsung Knox et VMware Workspace ONE au sein des solutions MDM facilite le déploiement à grande échelle et garantit une robustesse accrue face aux menaces modernes. Ces plateformes sont particulièrement prisées dans les secteurs sensibles comme la santé, la finance ou même les administrations publiques.

| Fonction MDM 🛠️ | Description détaillée 📖 | Avantages associés 🎯 |

|---|---|---|

| Verrouillage à distance | Permet de bloquer un appareil dès qu’une menace est détectée ou en cas de perte/vol. | Réduction des risques de fuite de données |

| Effacement sécurisé | Suppression totale des données sensibles à distance. | Protection contre les usages frauduleux |

| Gestion des applications | Installation et suppression contrôlée des applis pour éviter les vulnérabilités. | Garantie de conformité et limitation des risques |

| Surveillance en temps réel | Analyse constante de l’intégrité des appareils et détection des anomalies. | Réactivité accrue aux menaces |

Adopter une gestion MDM, c’est aussi permettre une approche BYOD sécurisée, qui combine productivité et protection. Sans ce socle, la protection des réseaux reste fragmentaire et peu fiable.

La place du VPN dans la sécurisation des connexions mobiles 🌐

Parmi les outils essentiels d’endpoint security, le VPN se distincte par son rôle incontournable dans la protection de la confidentialité et l’intégrité des données en transit. L’utilisation croissante des réseaux Wi-Fi publics, souvent peu sécurisés, expose les appareils mobiles à de nombreux risques.

Le VPN établit une connexion cryptée entre l’appareil et le serveur VPN, masquant ainsi :

- 🕵️♂️ L’adresse IP réelle de l’utilisateur, évitant le pistage et la géolocalisation involontaire.

- 🔐 Les données échangées, les rendant illisibles pour les intrus potentiels.

- 🛡️ Le trafic réseau, protégeant contre les attaques de type man-in-the-middle.

En outre, certaines solutions VPN, telles que celles proposées par Sophos, intègrent des options avancées comme la prévention des fuites DNS, le kill switch automatique et une compatibilité étendue avec les réseaux 5G et Wi-Fi. Le choix d’un VPN s’avère donc stratégique pour les entreprises soucieuses de garantir un accès sécurisé à leurs ressources tout en assurant la fluidité de l’expérience utilisateur.

| VPN Provider 🔑 | Caractéristiques clés ✨ | Idéal pour 🛠️ | Points forts 💡 |

|---|---|---|---|

| Sophos VPN | Intégration sécurité complète, kill-switch, prévention fuite DNS | Entreprises, professionnels mobiles | Robustesse et fiabilité |

| NordVPN | Serveurs rapides, large réseau global, double chiffrement | Utilisateurs grand public, gamers | Performance et anonymat |

| ExpressVPN | Interface simple, haut débit, sécurité renforcée | Utilisateurs exigeants, pro | Facilité d’usage |

En résumé, maintenir une connexion VPN active est une des mesures de base en matière de sécurité mobile, surtout si vous consultez vos données sensibles hors réseau sécurisé. Pour booster votre sécurité globale, découvrez comment protéger ses mots de passe de façon optimale, une étape complémentaire cruciale.

Passerelle Web sécurisée (SWG) et sécurité web sur mobile : protection indispensable 🛑

L’usage intensif d’Internet sur les appareils mobiles expose ces derniers à des menaces spécifiques liées au trafic web. Une Passerelle Web Sécurisée (SWG) agit en tant que filtre pour bloquer les contenus malveillants et contrôler les accès conformément aux règles établies par l’organisation.

Avec l’essor du cloud et des applications SaaS, la surface d’attaque web ne cesse de s’étendre. Le SWG propose plusieurs protections sophistiquées :

- 🔎 Inspection dynamique du trafic HTTP et SSL/TLS, détection des menaces cachées dans le crypté.

- 🛡️ Prévention des pertes de données (DLP), évitant la fuite d’informations sensibles.

- 🚫 Filtrage des URL malveillantes, blocage des sites de phishing et des logiciels indésirables.

- 🌐 Isolation du navigateur à distance, empêchant l’exécution de scripts malveillants.

Intégrer une SWG performante permet de réduire l’exposition aux cyberattaques depuis le web tout en garantissant une expérience utilisateur fluide. Les solutions Trend Micro, Norton ou encore Symantec proposent des fonctionnalités avancées pour ce type de contrôle.

| Fonction SWG 🌍 | Description détaillée 🧩 | Bénéfice principal ✅ |

|---|---|---|

| Inspection SSL/TLS | Analyse du trafic chiffré pour détecter les menaces ou comportements malveillants | Identification rapide et blocage des attaques |

| DLP (Data Loss Prevention) | Contrôle des transferts de données sensibles | Protection des informations confidentielles |

| Filtrage URL | Blocage des sites malveillants ou non conformes | Réduction du risque d’infection |

| Isolation navigateur | Exécution sécurisée et isolée des sessions web | Limitation des infections par les scripts |

Les organisations qui migrent vers le cloud ou adoptent des modèles hybrides doivent impérativement intégrer ces technologies pour assurer leur cybersécurité avant tout. Cela rappelle à quel point le paysage de la sécurité mobile mérite une vigilance continue, loin des idées reçues.

Sécurité des emails sur appareils mobiles : une vigilance constante contre le phishing et les ransomwares 📧

Les emails restent, avec le télétravail et le nomadisme, le vecteur principal d’échange de données sur appareils mobiles. Cette popularité en fait aussi la cible privilégiée des cyberattaques, notamment des escroqueries via phishing et des ransomwares déployés massivement en 2025.

Les solutions modernes, telles que celles développées par Avast et Trend Micro, combinent plusieurs couches de défense :

- 🛡️ Filtres antispam sophistiqués, bloquant les emails suspects avant qu’ils atteignent la boîte de réception.

- 🔒 Cryptage des emails pour protéger les échanges sensibles.

- 🔍 Analyse proactive des pièces jointes et des liens malveillants.

- ✔️ Authentification multifactorielle (MFA) pour renforcer l’accès aux clients emails.

Par exemple, les attaques par ransomware se propagent souvent par un simple clic sur un lien corrompu reçu par email. Une protection adéquate peut stopper ces vecteurs d’attaque avant que la contamination ne se propage à l’ensemble du réseau.

| Protection Email 📨 | Description | Avantage clé |

|---|---|---|

| Antispam | Filtrage automatisé des courriers indésirables | Réduction des risques liés aux emails frauduleux |

| Cryptage | Chiffrement des messages pour assurer la confidentialité | Protection des données sensibles |

| Analyse des pièces jointes | Scan des fichiers pour détecter les malwares | Arrêt des ransomwares et virus |

| MFA | Double authentification pour sécuriser l’accès | Réduction des accès non autorisés |

Formation et sensibilisation des utilisateurs : l’élément humain souvent négligé mais vital 👥

Malgré les avancées technologiques dans l’endpoint security, l’utilisateur demeure le maillon faible en matière de cybersécurité des appareils mobiles. La formation continue et la sensibilisation sont donc des leviers incontournables pour renforcer la défense globale.

Une politique efficace doit intégrer :

- 🎓 Des sessions régulières de formation pour apprendre à reconnaître les tentatives de phishing, les malwares et les faux sites.

- 💡 Des campagnes de sensibilisation sur l’importance des mises à jour régulières et du paramétrage sécurisé des appareils.

- ⚠️ Rappels sur la gestion sécurisée des mots de passe, renforcés par l’utilisation d’outils comme ceux présentés dans ce guide ultime.

- 🔄 Simulations d’attaques pour mesurer la réactivité et renforcer les bonnes pratiques.

La donnée sensible dérobée ne provient pas uniquement de failles techniques, mais souvent d’erreurs humaines. En 2025, l’intelligence artificielle contribue à personnaliser les formations, augmentant leur efficacité en identifiant les comportements à risque spécifiques des utilisateurs.

| Type de formation 🎓 | Description 📝 | Impact attendu 🚀 |

|---|---|---|

| Phishing awareness | Formation ciblée pour identifier les emails malveillants | Réduction des incidents liés au phishing |

| Sécurité des mots de passe | Utilisation de gestionnaires et bonnes pratiques | Limitation des accès frauduleux |

| Mises à jour système | Importance des patchs et correctifs réguliers | Réduction des vulnérabilités exploitables |

| Simulations d’attaques | Tests pratiques pour renforcer la vigilance | Meilleure réactivité et adoption des bonnes pratiques |

Tendances futures et innovations attendues en endpoint security mobile 🤖

Alors que les cybermenaces évoluent constamment, l’endpoint security s’adapte en permanence grâce à des innovations technologiques toujours plus poussées. L’intelligence artificielle et le machine learning sont au cœur des prochains défis et avancées.

Les développements attendus autour de 2025-2026 incluent :

- 🧠 Détection prédictive des menaces : anticiper les attaques avant même leur début grâce à l’analyse comportementale avancée.

- 🔗 Intégration renforcée avec l’IoT : sécurisation des objets connectés, qui deviennent eux-mêmes des endpoints critiques.

- 🌍 Interopérabilité multi-plateformes accrue : gestion unifiée des terminaux mobiles, PC, IoT en un seul tableau de bord.

- 🛠️ Automatisation des réponses : isolation et remédiation instantanée sans intervention humaine.

- 🔐 Confidentialité renforcée : technologies de chiffrement post-quantique et privacy-by-design.

Les acteurs comme Bitdefender et Sophos investissent massivement dans ces innovations pour anticiper les besoins des entreprises et des utilisateurs finaux, tout en intégrant les principes de la philosophie Zero Trust qui structure désormais toute politique de cybersécurité moderne.

| Innovation 🚀 | Description 💡 | Implication pour la sécurité 📈 |

|---|---|---|

| IA prédictive | Analyse en temps réel des comportements anormaux | Réduction des risques liés aux attaques zero-day |

| Chiffrement post-quantique | Algorithmes résistant au décryptage par ordinateurs quantiques | Protection à long terme des données critiques |

| Automatisation des réponses | Intervention automatique sans délai humain | Limitation de l’impact des cyberattaques |

| Interopérabilité IoT | Gestion unifiée des objets connectés | Réduction des points d’entrée vulnérables |

FAQ sur la sécurisation des appareils mobiles avec endpoint security 📱❓

- ❓ Quelle est la différence entre antivirus classique et endpoint security ?

L’antivirus classique se concentre sur la détection et suppression de virus, tandis que l’endpoint security englobe des protections complètes incluant la surveillance, la détection en temps réel, et la gestion centralisée des appareils. - ❓ Pourquoi privilégier une solution intégrée plutôt que des outils isolés ?

Une solution intégrée offre une visibilité globale, une gestion simplifiée et une meilleure coordination face aux attaques complexes impliquant plusieurs vecteurs. - ❓ Le BYOD est-il vraiment sécurisé avec l’endpoint security ?

Oui, à condition que les politiques MDM soient bien appliquées et que les terminaux soient régulièrement contrôlés et mis à jour. - ❓ Comment choisir un VPN pour un usage professionnel mobile ?

Il faut privilégier une solution offrant un chiffrement robuste, un kill-switch automatique, et une compatibilité avec les différents types de réseaux utilisés. - ❓ La formation des utilisateurs est-elle vraiment nécessaire malgré les solutions techniques ?

Absolument, car l’erreur humaine reste la principale faille exploitée. Les formations permettent de réduire significativement les risques liés aux comportements imprudents.